本文最后更新于 2025年4月3日 晚上

Hook Native 层调用的函数并读取传入的参数、Hook 修改 Native 层函数的返回值、主动调用 Native 层未被调用的方法

Process、Module、Memory

参考 52 的正己师傅的文章:《安卓逆向这档事》十五、是时候学习一下Frida一把梭了(下)

1、Process

Process 对象代表当前被 hook 的进程,能获取进程的信息,枚举模块、范围等

1

2

3

4

| Process.id 返回附加进程的 PID

Process.isDebuggerAttached() 检测当前是否对目标程序已经附加

Process.enumerateMedules() 枚举当前加载模块,返回模块对象数组

Process.enumerateThreads() 枚举当前所有的线程,返回包含 id,state,context 等属性的对象数组

|

2、Module

Module 对象代表加载到进程的模块,能查询模块的信息,如模块的基址、名称、导入、导出函数等

1

2

3

4

5

6

| Module.load() 加载指定 so 文件,返回一个 Module 对象

enumerateImports() 枚举所有的 Import 库函数,返回 Module 数组对象

enumerateExports() 枚举所有的 Export 库函数,返回 Module 数组对象

enumerateSymbols() 枚举所有的 Symbol 库函数,返回 Module 数组对象

Module.findExportByName(exportName)、Module.getExportByName(exportName) 寻找指定 so 中 export 库中函数地址

Module.findBaseAddress(name)、Module.getBaseAddress(name) 返回 so 的基地址

|

3、Memory

Memory 提供直接读取和修改进程内存的功能,能够读取特定地址的值、写入数据、分配内存等

1

2

3

4

5

6

| Memory.copy() 复制内存

Memory.scan() 搜索内存中特定模式的数据

Memory.scanSync() 搜索内存中特定模式的数据,返回多个匹配数据

Memory.alloc() 在目标进程的堆上申请指定大小的内存,返回一个 NativePointer

Memory.writeByteArray() 将字节数组写入一个指定内存

Memory.readByteArray() 读取内存

|

Hook Native 层调用的函数并读取传入的参数

Hook 模板

Native 层函数 hook 模板

1

2

3

4

5

6

7

8

9

10

| Interceptor.attach(targetAddress,{

onEnter:function (args){

console.log('Entering'+functionName);

},

onLeave:function (retval){

console.log('Leaving'+functionName);

}

});

|

Interceptor.attach:将回调函数附加到指定的函数地址,挂钩函数,拦截所有对它的调用。targetAddress :需要挂钩的本地函数的地址。onEnter:当挂钩的函数被调用时,提供对函数参数 (args) 的访问,可以执行访问函数的参数,修改参数的值,记录函数调用信息等操作。onLeave:当挂钩的函数即将退出时,调用此回调,提供对返回值 (retval) 的访问。

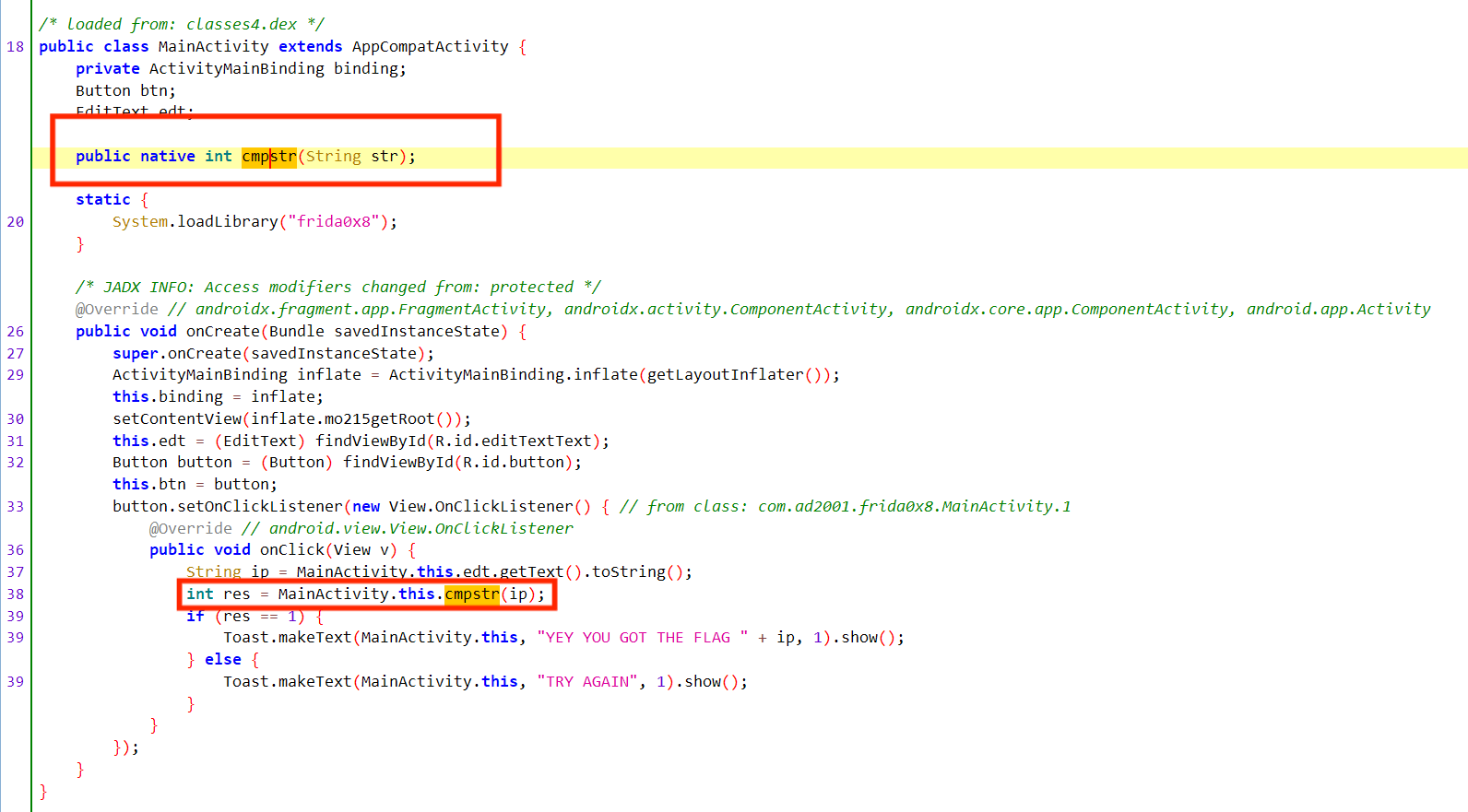

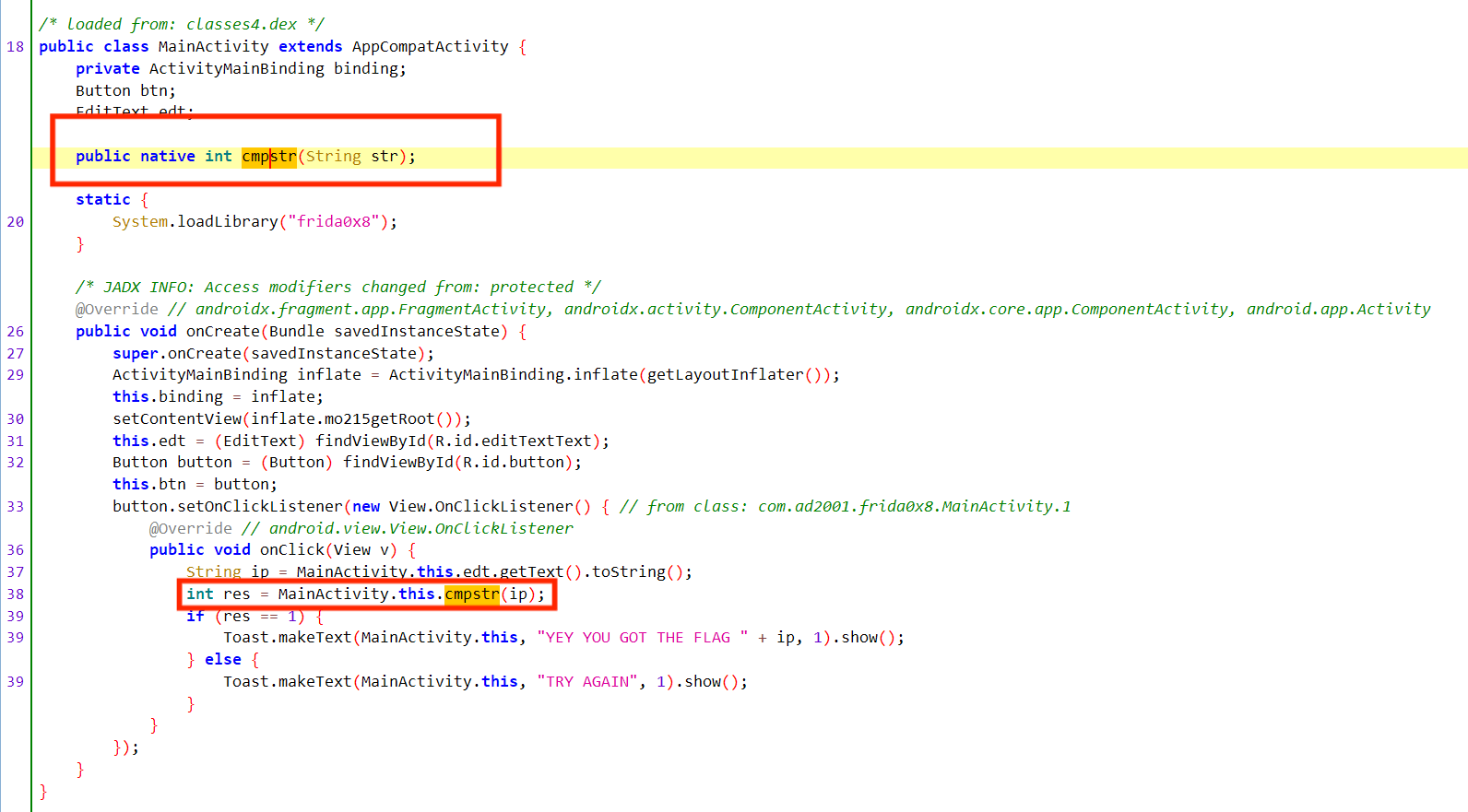

Frida 0x8 Native Hook

MainActivity

jadx 打开查看源码,输入的字符串作为 cmpstr 方法的参数,返回1 则显示 flag,能看到 cmpstr 方法实现位于 Native 层

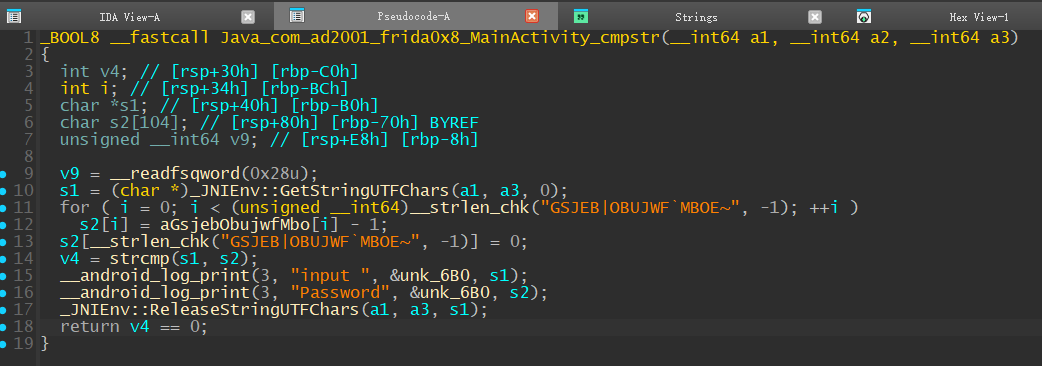

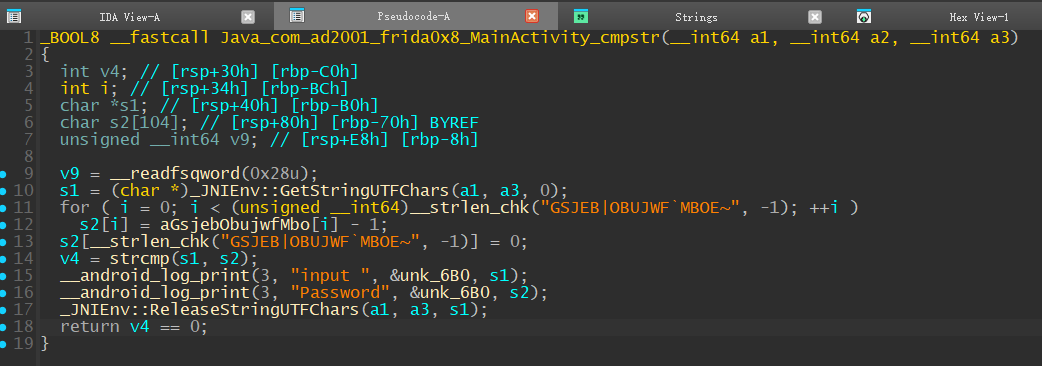

Native 层逻辑

可以发现使用了 strcmp 函数,如果输入的参数 s1 和 s2 比较相等的话返回 0,从而输出结果。因此只需要 hook strcmp 函数拿到它的参数就可以了

Hook API

hook 之前需要先获取函数地址、函数的导入导出库、库基址等等,如前面的 Module 中的 API。

查找当前调用的动态库

第一种就是在 jadx 中能看到,在 frida0x8 库中

1

2

3

| static {

System.loadLibrary("frida0x8");

}

|

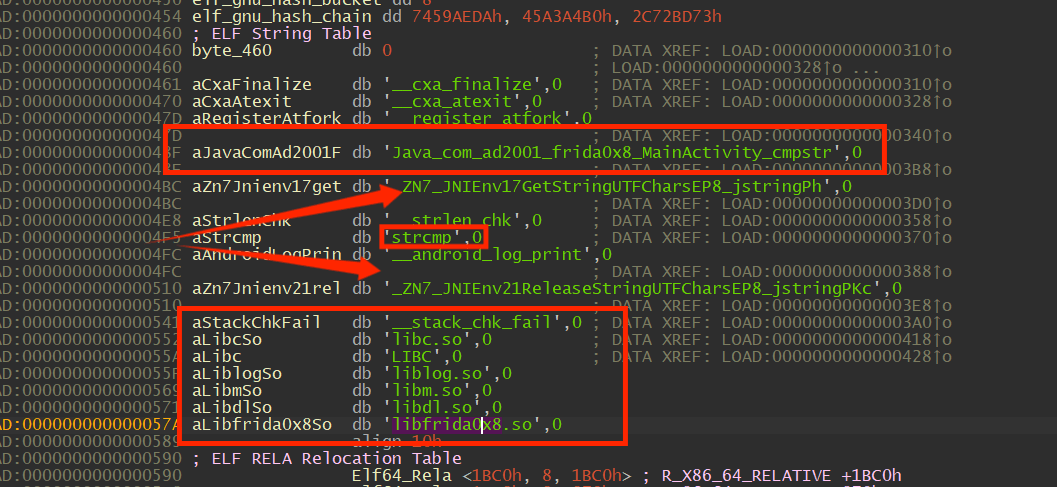

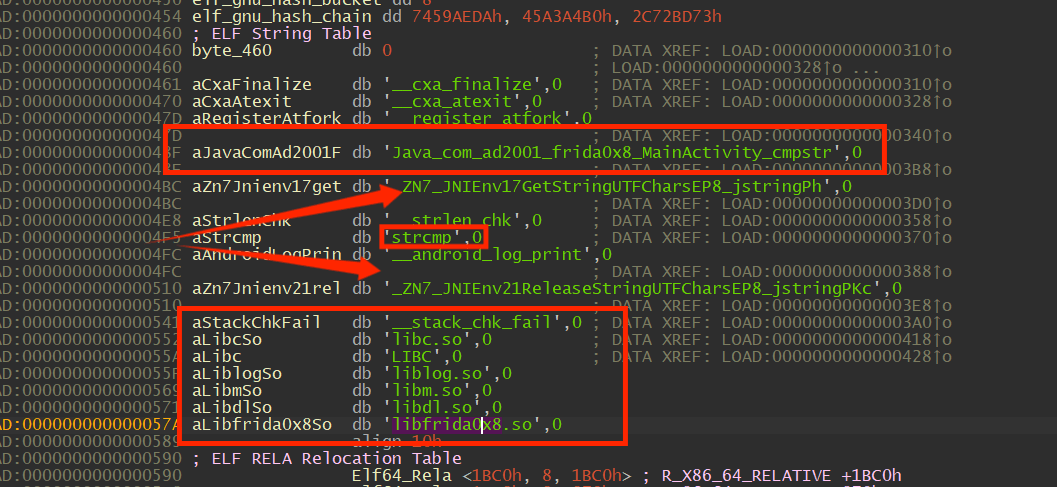

还有一种方法就是 ida 中找到 String Table 片段

有一些运行时调用的函数,Java_com_ad2001_frida0x8_MainActivity_cmpstr 对于 Java 类中的 Native 方法 cmpstr ,遵循 JNI 函数的命名规范:Java_+classname+_+functionname,其中 classname 是该函数所属的 Java 类的名称,functionname 是该函数的名称。可以看到后面还有一些动态库:libc.so,liblog.so,libm.so,libdl.so,libfrida0x8.so,而 libfrida0x8.so 就是当前分析的动态库,也是需要查找的动态库

Module.enumerateImports(libname)

查看导入函数表

1

| Module.enumerateImports("libfrida0x8.so")

|

1

2

3

4

5

6

| {

"address": "0x7ffff5e67020",

"module": "/system/lib64/libc.so",

"name": "strcmp",

"type": "function"

},

|

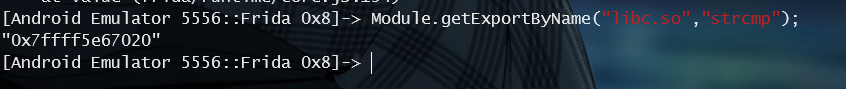

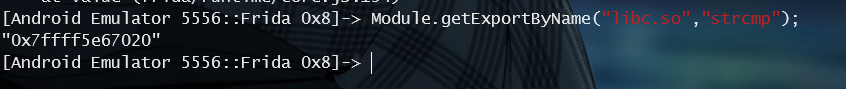

根据信息可以得到 strcmp 函数来自于 libc.so,可以使用 Module.getExportByName(libname,funcname) 来找到 strcmp 地址信息

Module.getExportByName(libname,funcname)

获取 strcmp 函数的地址

1

| Module.getExportByName("libc.so","strcmp");

|

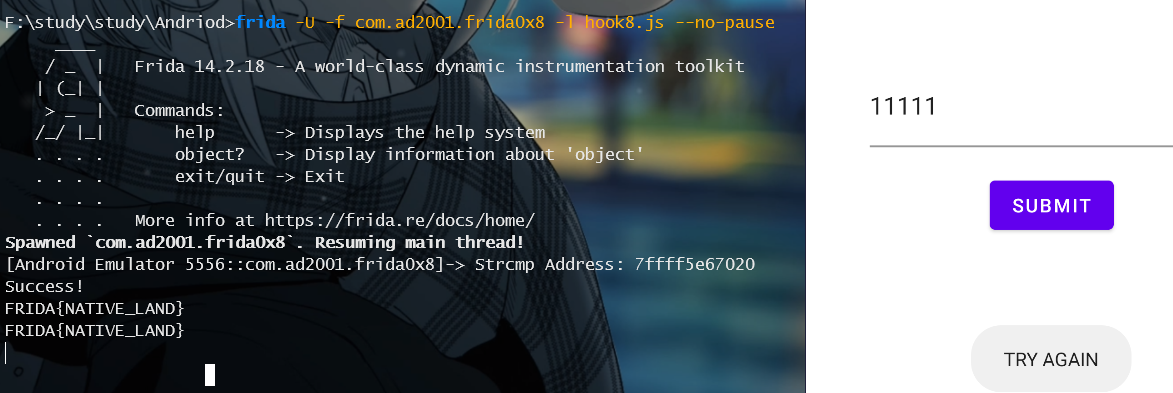

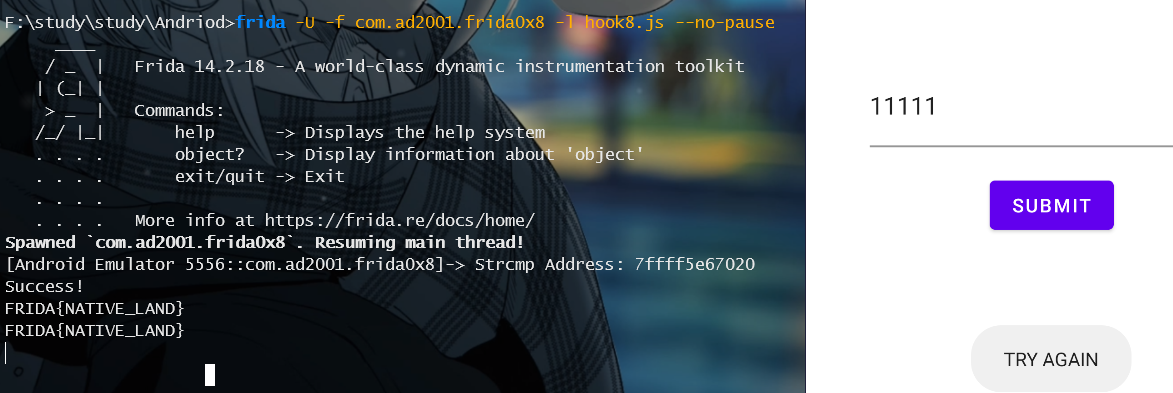

hook 代码

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

| function hook8(){

var targetAddress=Module.getExportByName("libc.so","strcmp");

console.log("Strcmp Address:",targetAddress.toString(16));

Interceptor.attach(targetAddress,{

onEnter:function (args){

var input=Memory.readUtf8String(args[0]);

if (input.includes("11111")){

console.log(Memory.readUtf8String(args[1]));

}

},onLeave:function (retval){

}

})

console.log("Success!");

}

function main(){

Java.perform(function (){

hook8();

})

}

setImmediate(main)

|

总结

如何 Hook

Hook Java 层函数需要知道函数的包名和类名,但对于 Native 层函数的 hook,需要知道 Native 层函数的地址,然后使用 Frida 的 InterceptorAPI 进行 Hook

如何获取函数地址

- 查找导入表利用

Module.enumerateImports 获取函数所属库。

- 利用函数名,通过

Module.getExportByName 函数获取函数地址。

- 通过函数地址拦截输出参数。

Hook 修改 Native 层函数的返回值

Hook 模板

1

2

3

4

5

6

7

8

9

10

| Interceptor.attach(targetAddress, {

onEnter: function (args) {

},

onLeave: function (retval) {

console.log('Leaving ' + functionName);

retval.replace(value)

}

});

|

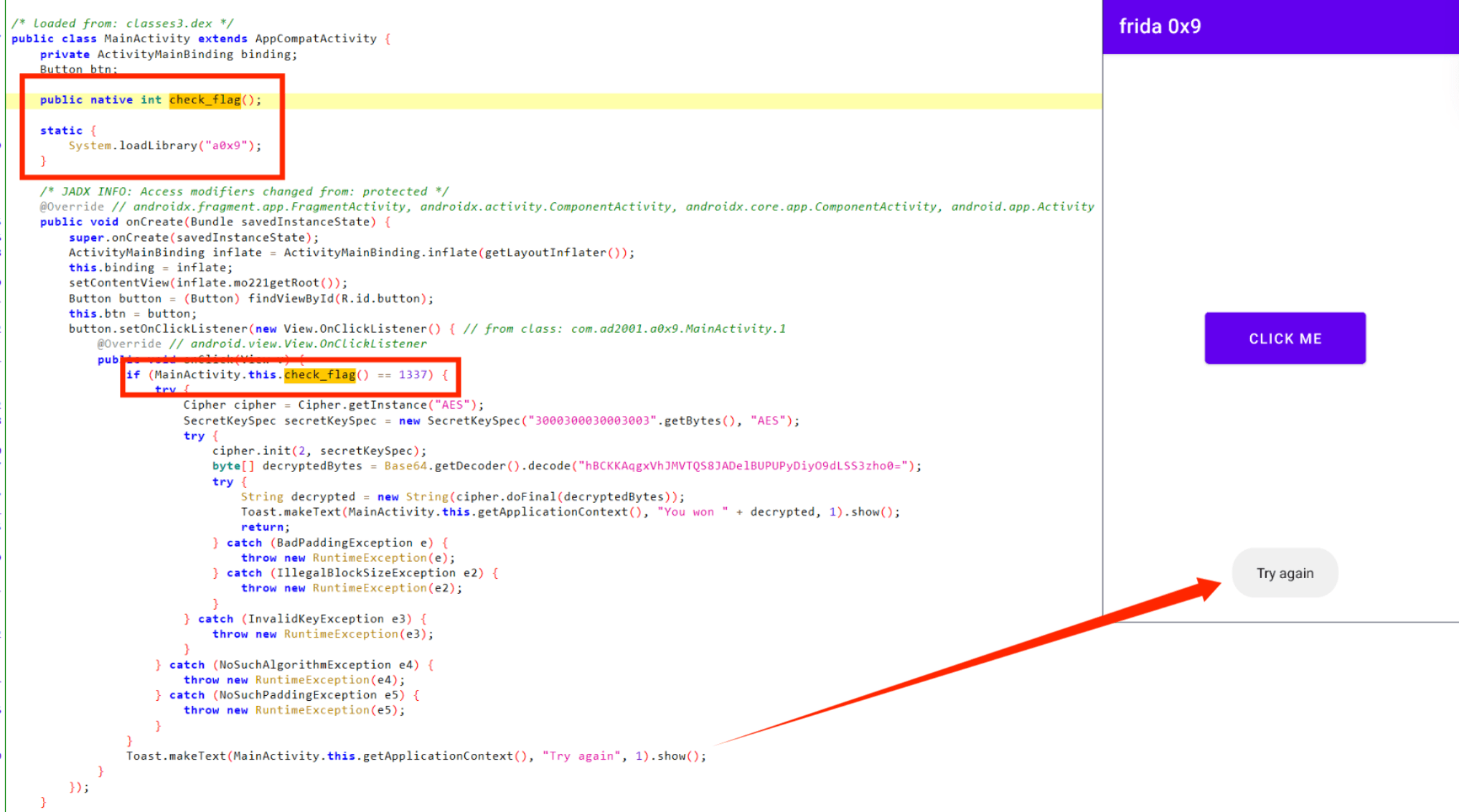

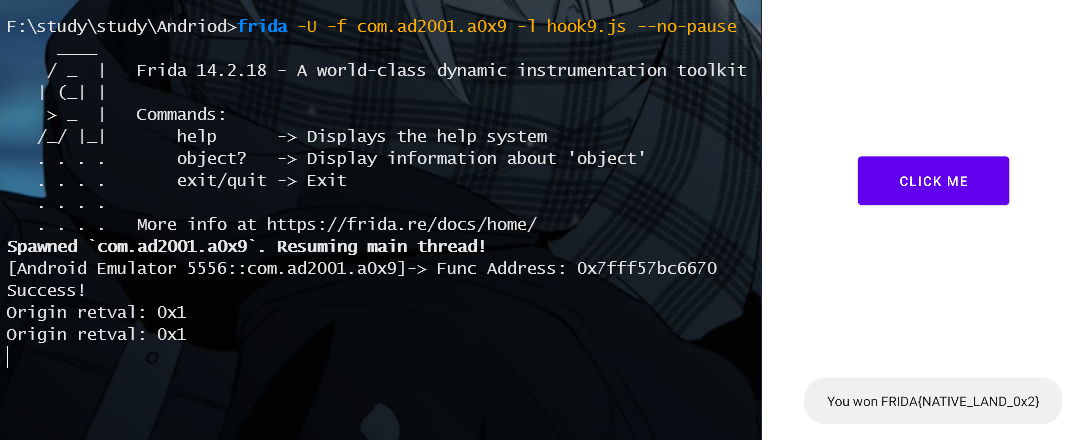

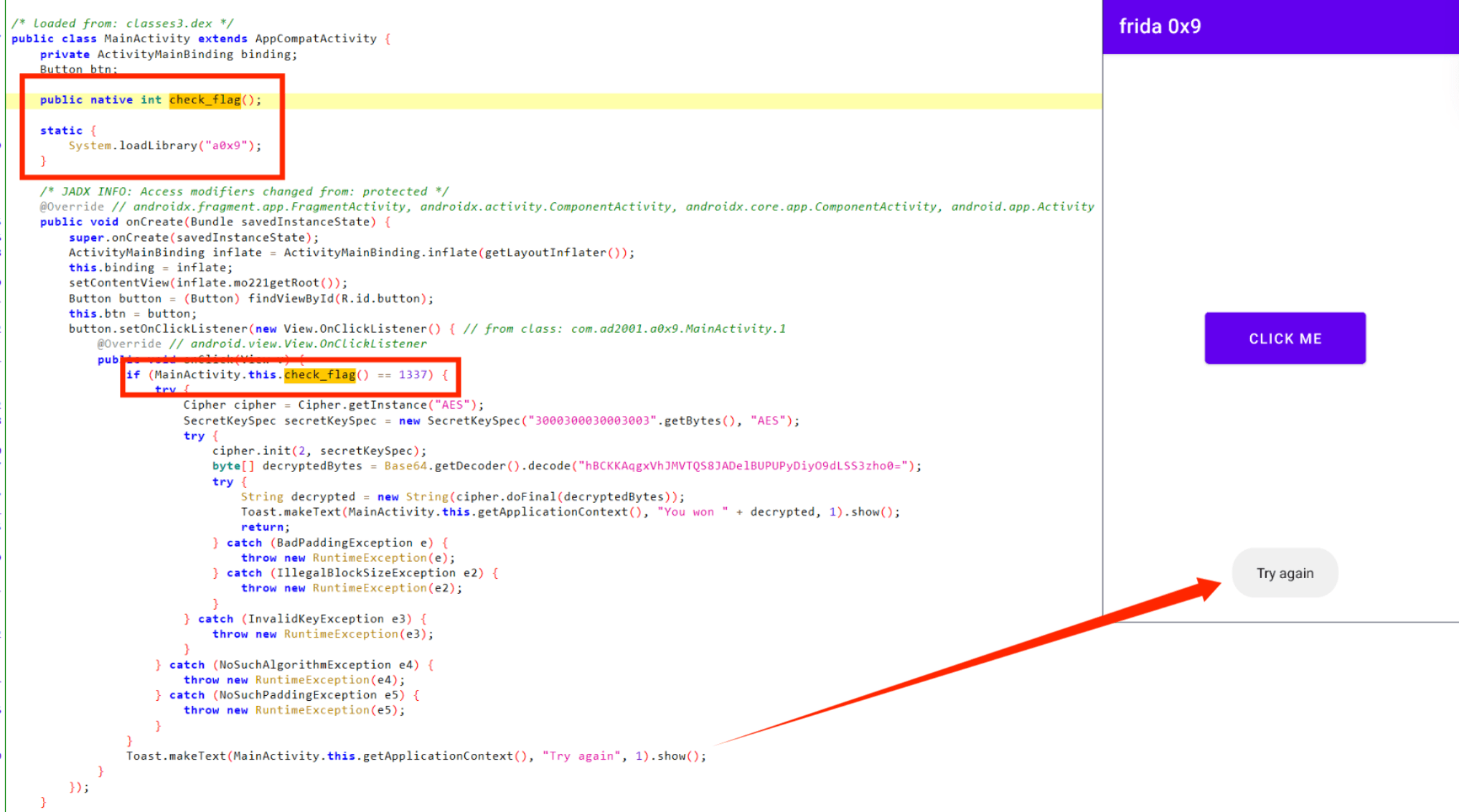

Frida 0x9 Native Hook

MainActivity

check_flag 方法定义在 native 层的 a0x9 库中,方法没有任何调用和返回值,当按钮被点击时,check_flag 的返回值与 1337 比较,如果匹配就输出 flag

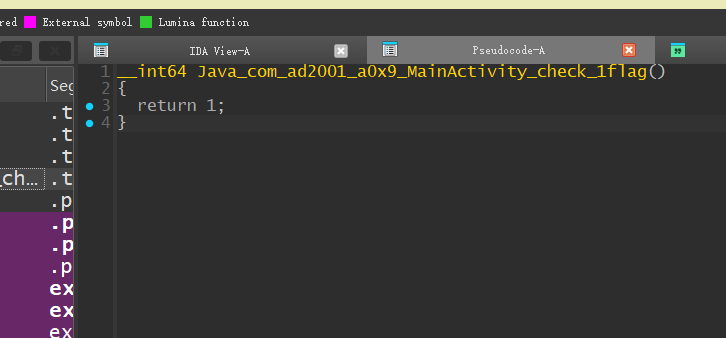

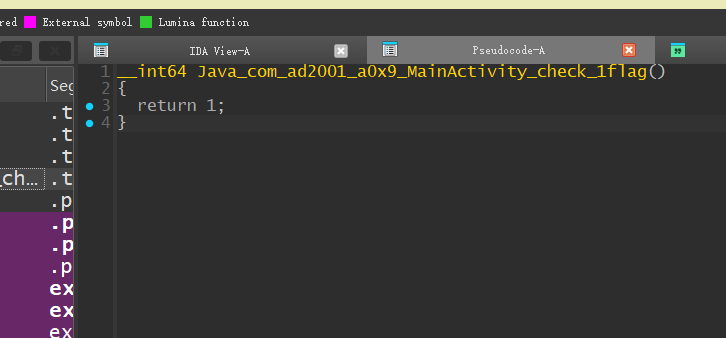

Native 层逻辑

返回了个 1,那么只需要使得函数结束后返回 1337 就行了

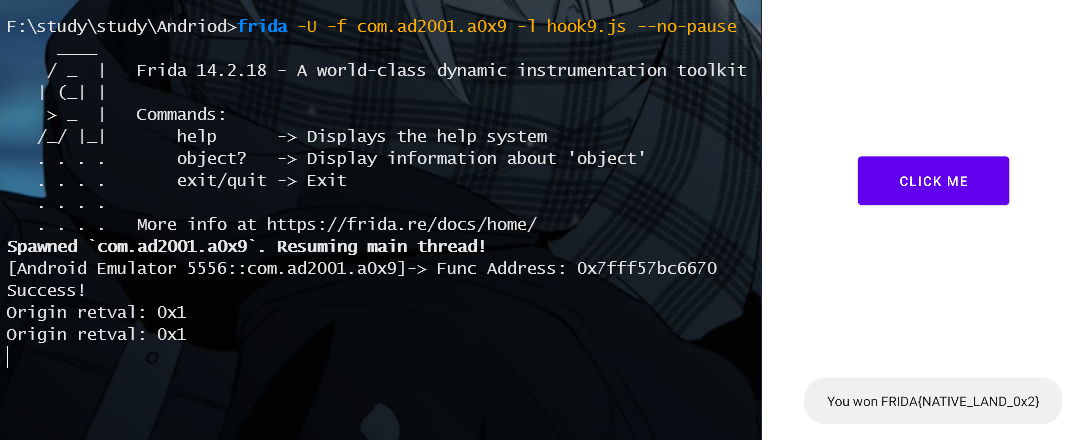

hook 代码

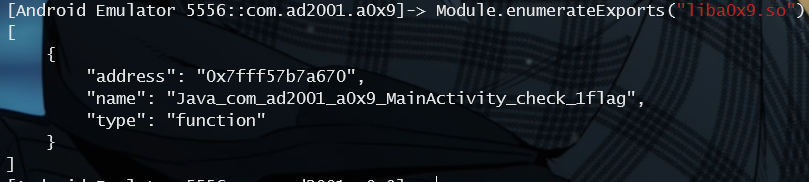

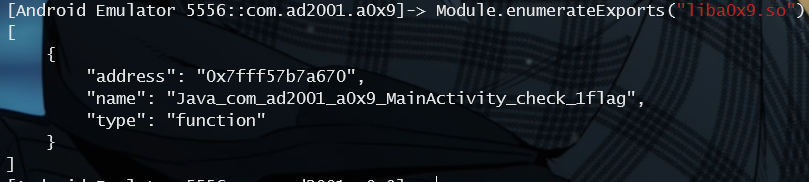

查看导出表,找到 JNI 函数名

1

| Module.enumerateExports("liba0x9.so")

|

1

2

3

4

5

| {

"address": "0x7fff57b7a670",

"name": "Java_com_ad2001_a0x9_MainActivity_check_1flag",

"type": "function"

}

|

根据函数名精确查找目标函数地址

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

| function hook9(){

var check_flag=Module.findExportByName("liba0x9.so","Java_com_ad2001_a0x9_MainActivity_check_1flag")

console.log("Func Address:",check_flag);

Interceptor.attach(check_flag,{

onEnter:function (args){

},onLeave:function (retval){

console.log("Origin retval:",retval);

retval.replace(1337);

}

})

console.log("Success!");

}

function main(){

Java.perform(function (){

hook9();

})

}

setTimeout(main,500)

|

主动调用 Native 层未被调用的方法

Hook 模板

1

2

3

4

5

6

7

8

9

10

11

| var native_adr = new NativePointer(<address_of_the_native_function>);

const native_function = new NativeFunction(native_adr, '<return type>', ['argument_data_type']);

native_function(<arguments>);

|

NativePointer:Frida 中一个表示 native 内存地址的 JavaScript 对象,它用于在 Frida 脚本中操作和访问 native 内存地址,比如读取或写入内存中的数据,调用内存中的函数等。NativeFunction:Frida 中用于在 JavaScript 中调用 native 函数的对象。通过 NativeFunction 对象,可以在 Frida 脚本中调用 native 共享库(如动态链接库)中的函数,实现对 native 函数的调用和控制。

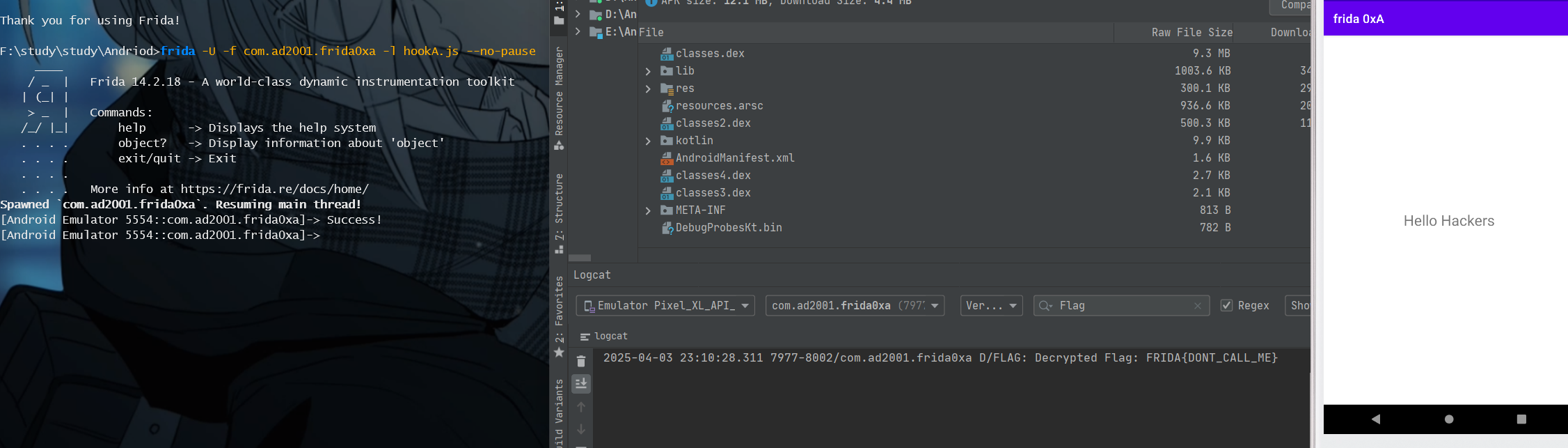

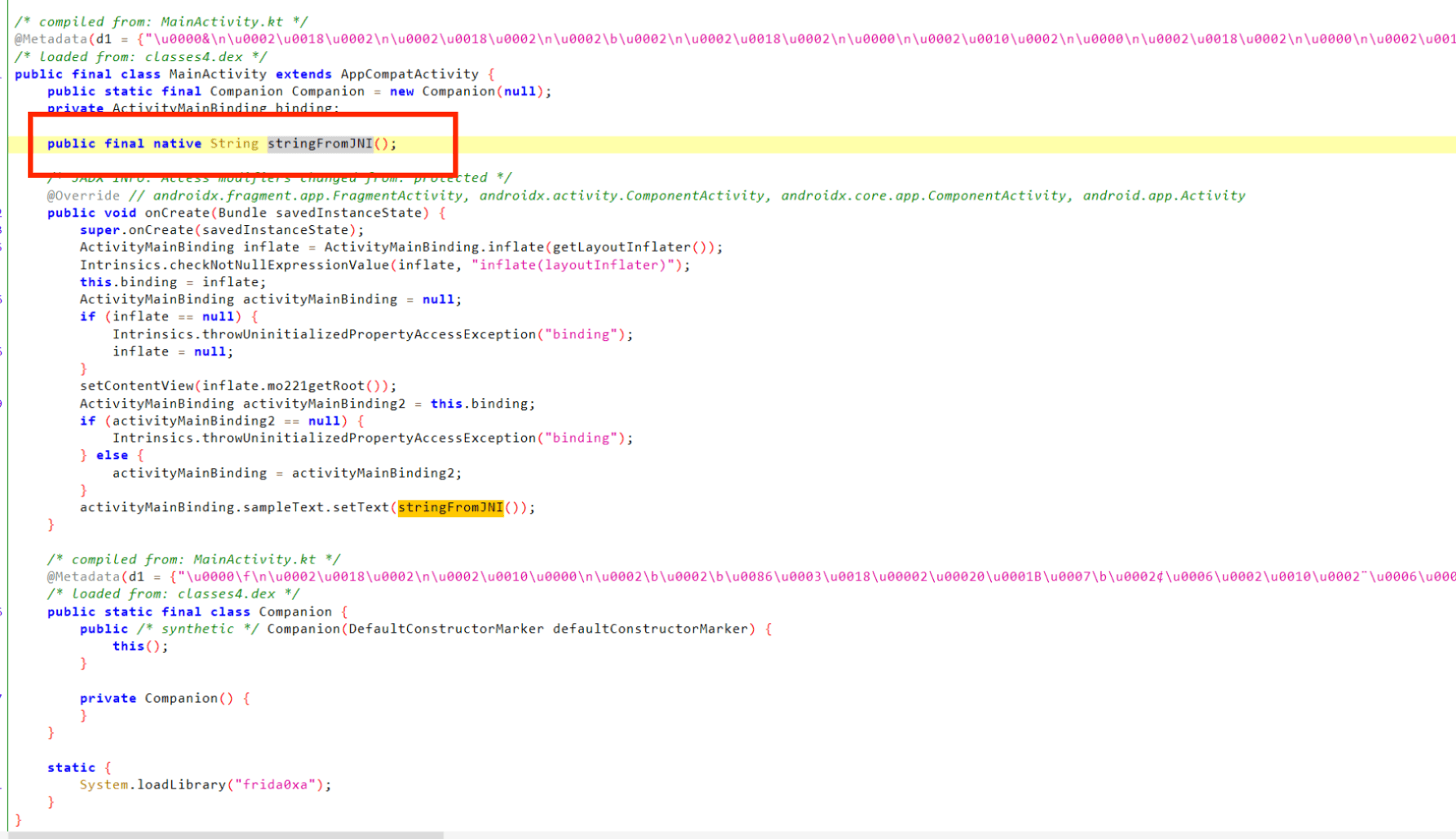

Frida 0xA Native Hook

雷电模拟器打开直接闪退运行不了,后面换成了 Android Studio

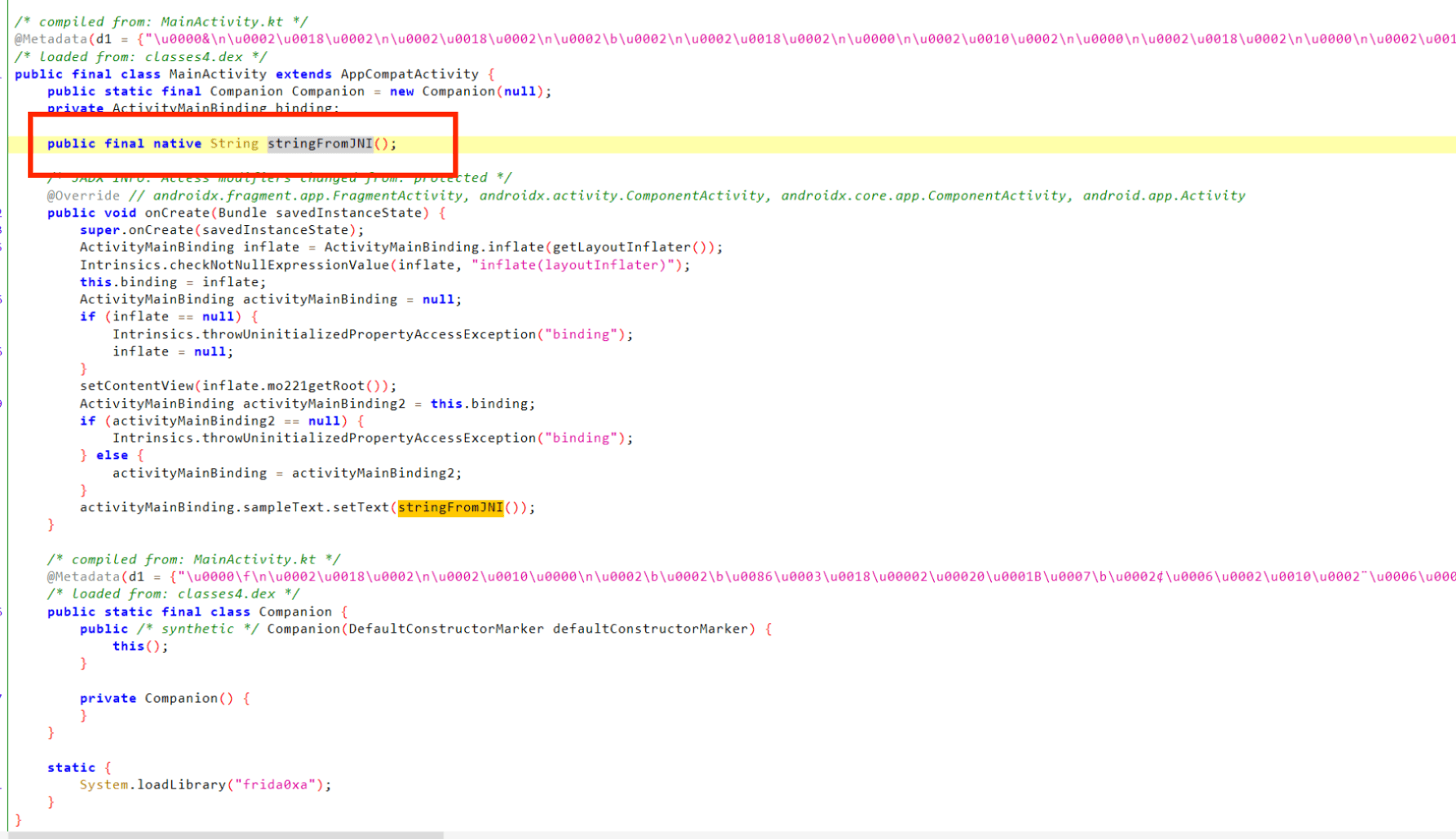

MainActivity

声明了一个 native 层的 stringFromJNI 方法

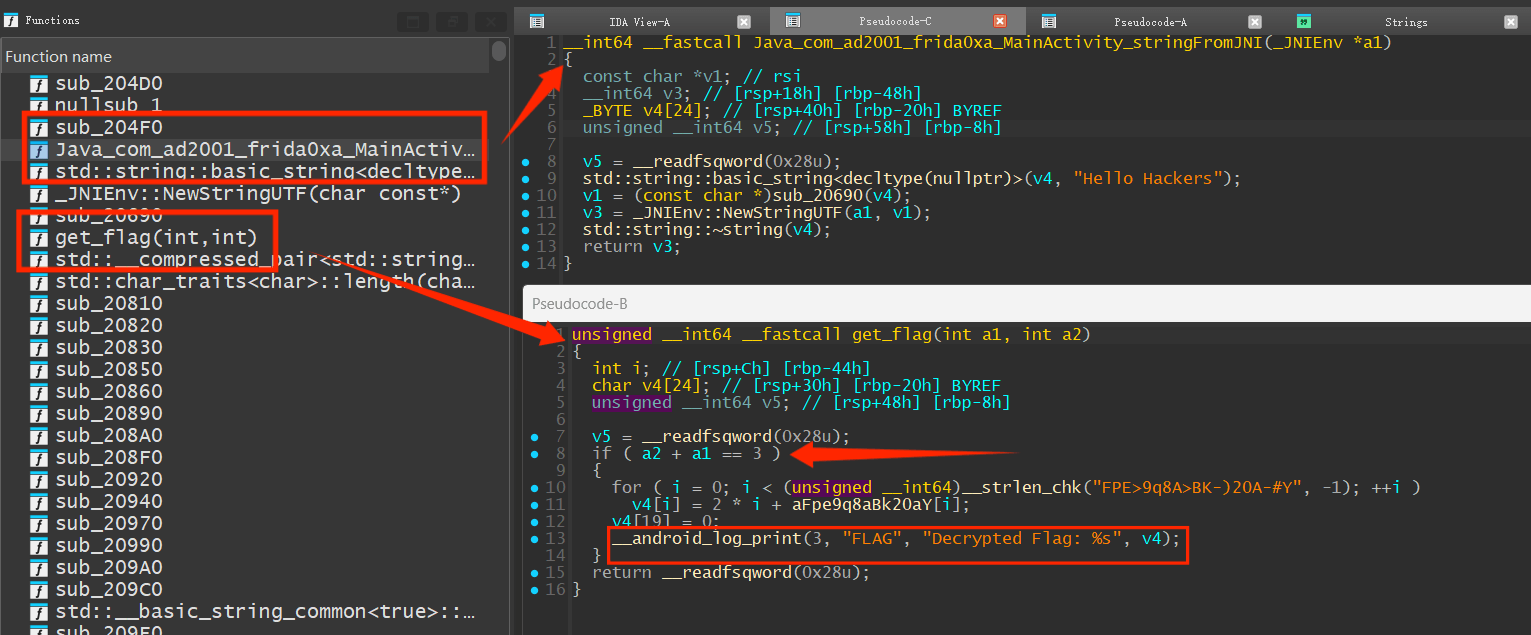

Native 层逻辑

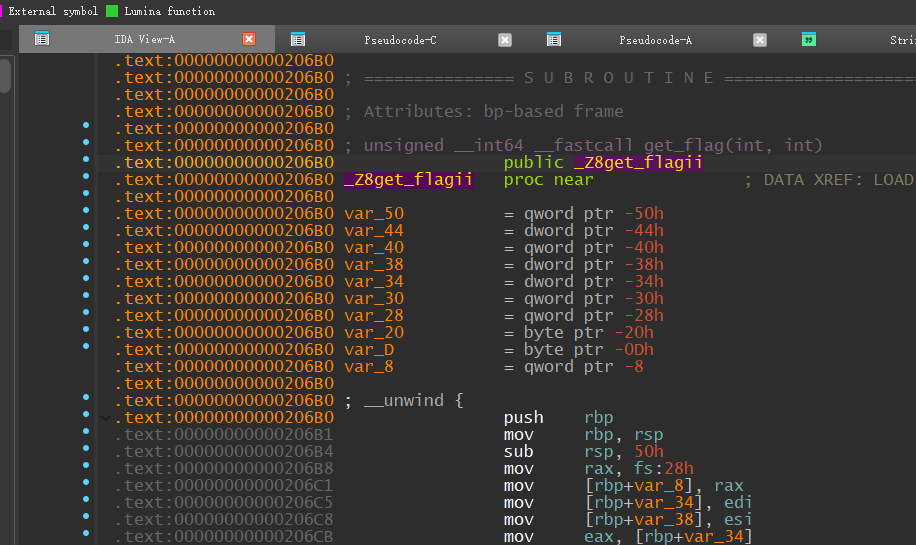

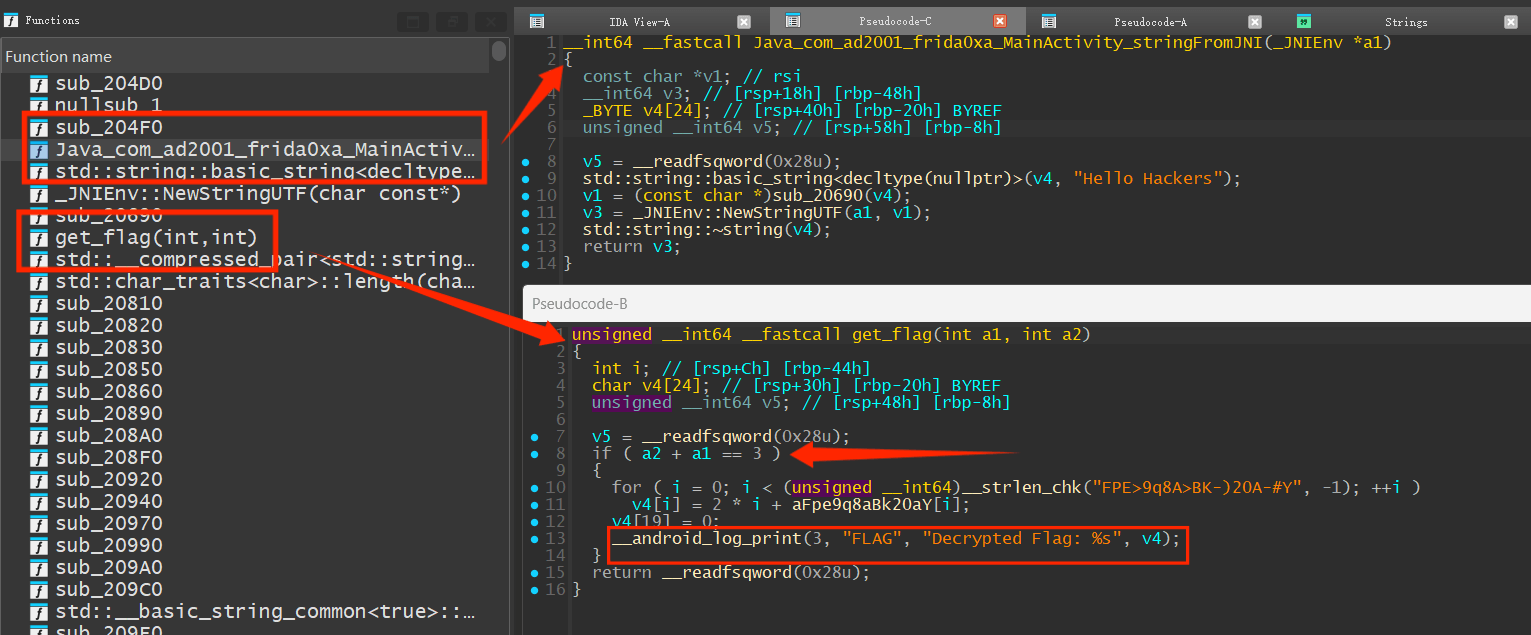

查看 stringFromJNI 方法发现并没有什么有用的信息,同时能看见有一个 get_flag 函数,跟进发现是一个 flag 自解密程序,满足参数和为 3 会触发解密,并将结果通过 __android_log_print 打印在日志中,这个函数在程序中并没有被调用

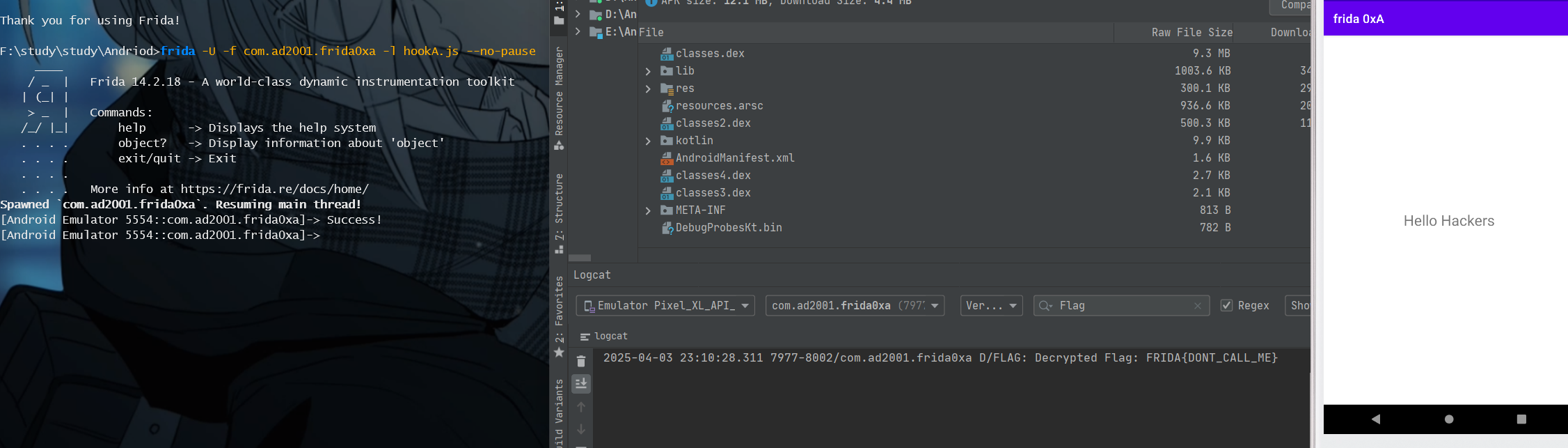

因此方法就是在 frida 之中进行 native 层的声明实例化,主动调用函数

hook 代码

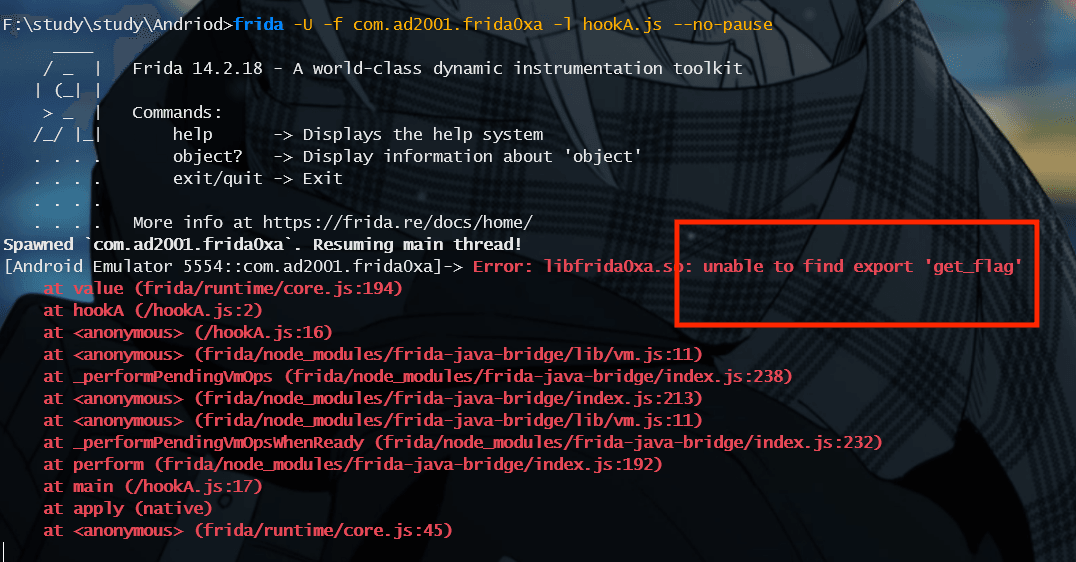

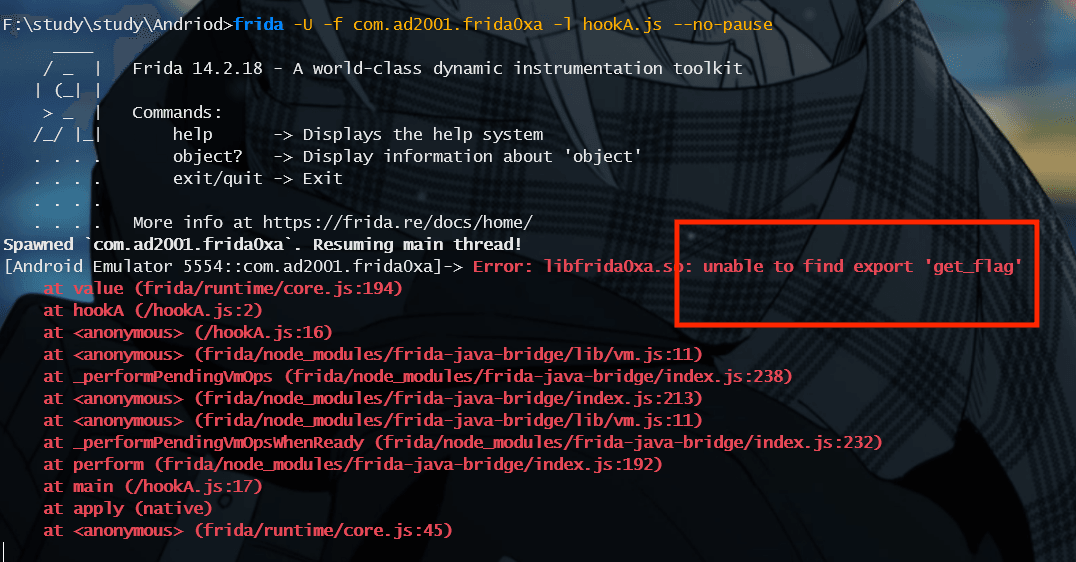

开始直接 hook 这个 get_flag 函数会报错 Error: libfrida0xa.so: unable to find export 'get_flag' 找不到这个函数名

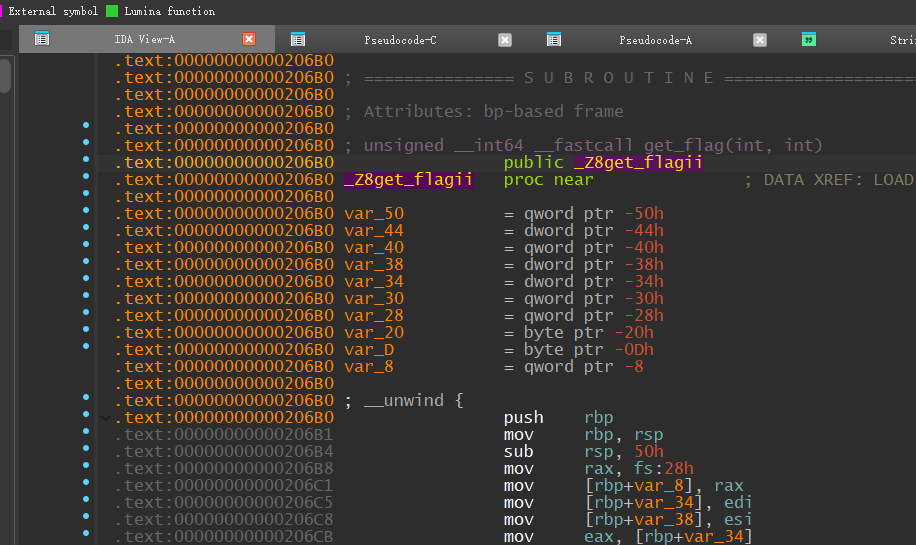

按 Space 在 get_flag 的反汇编窗口切换文本能发现其实函数名是 _Z8get_flagii,所以换成这个就成功了

可以根据写出 hook 代码

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

| function hookA(){

var addr=Module.getExportByName("libfrida0xa.so","_Z8get_flagii")

var get_flag_ptr = new NativePointer(addr);

const get_flag = new NativeFunction(get_flag_ptr, 'void', ['int', 'int']);

get_flag(1,2);

console.log("Success!");

}

function main(){

Java.perform(function (){

hookA();

})

}

setTimeout(main,500)

|