THM-Pickle Rick

本文最后更新于 2025年1月21日 晚上

时隔一个半月,我终于活了!

信息收集

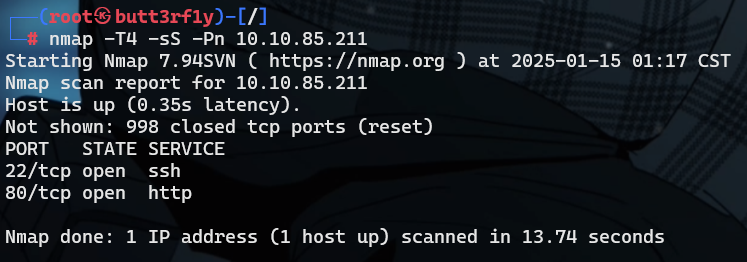

nmap

1 | |

开放了 22/tcp ssh服务 和 80/tcp http服务

访问一下网页 10.10.85.211:80,好像并没有什么有用信息

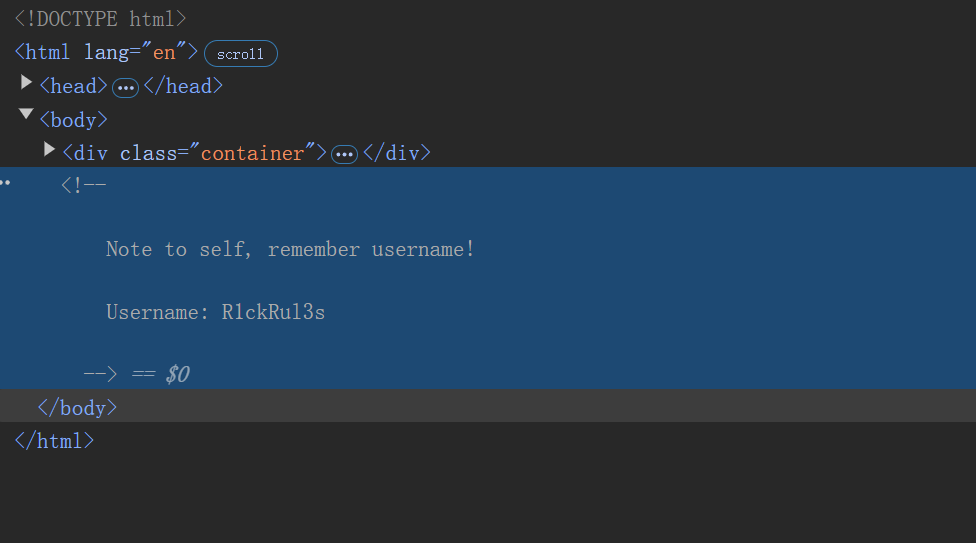

emmm…f12 一下,发现了 Username:R1ckRul3s

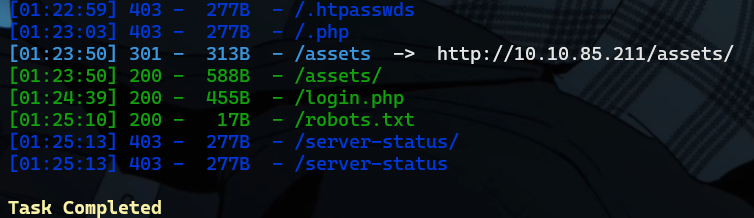

dirsearch

然后再扫一下目录吧

1 | |

扫到了几个看起来挺有用的目录,一个一个访问一下

1 | |

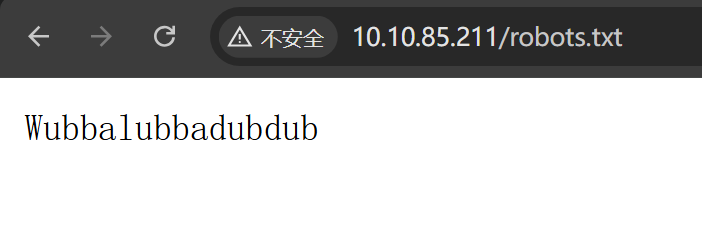

首先是 robots.txt

一串字符串,不知道有没有用但也先收集着

1 | |

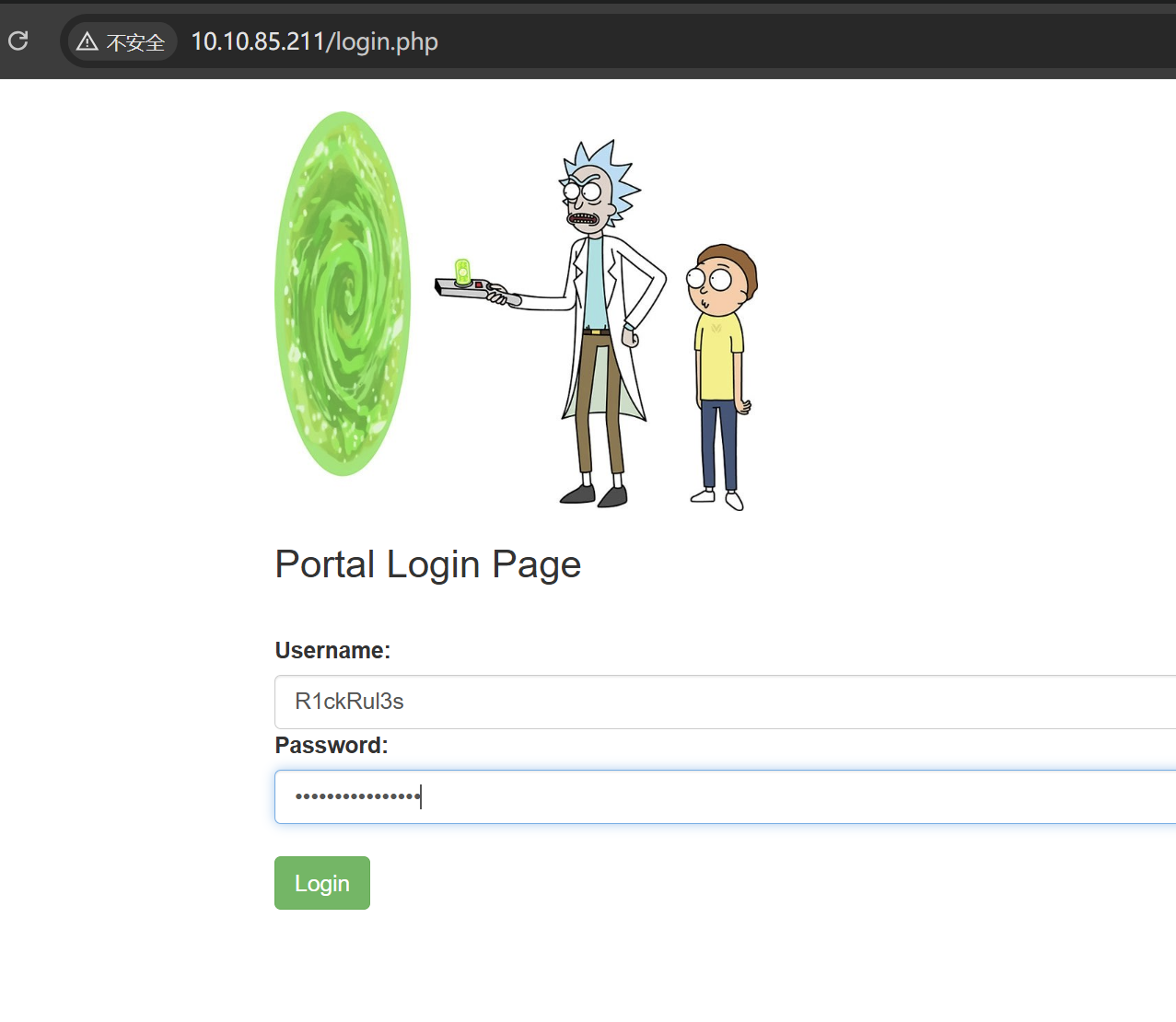

访问一下 login.php,用户名和密码,把之前发现的 R1ckRul3s 和那串奇怪的字符串填进去,发现成功了

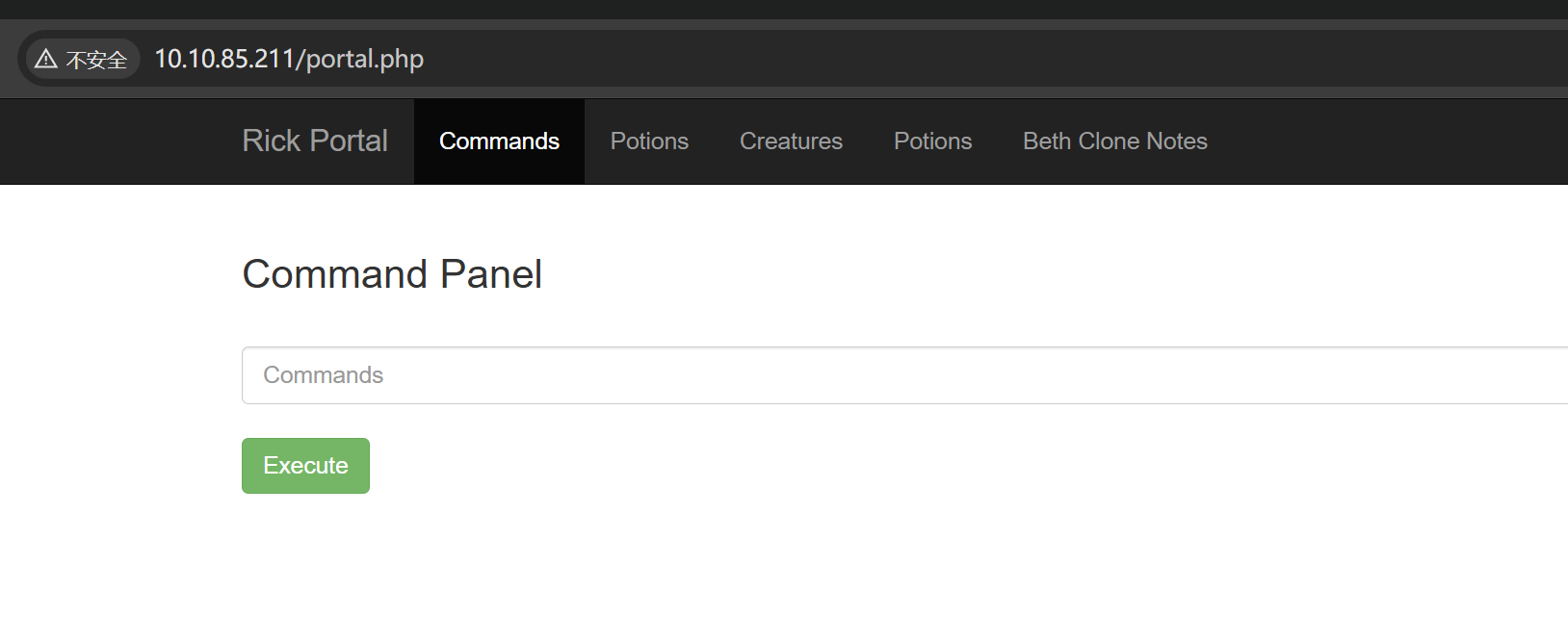

Task1

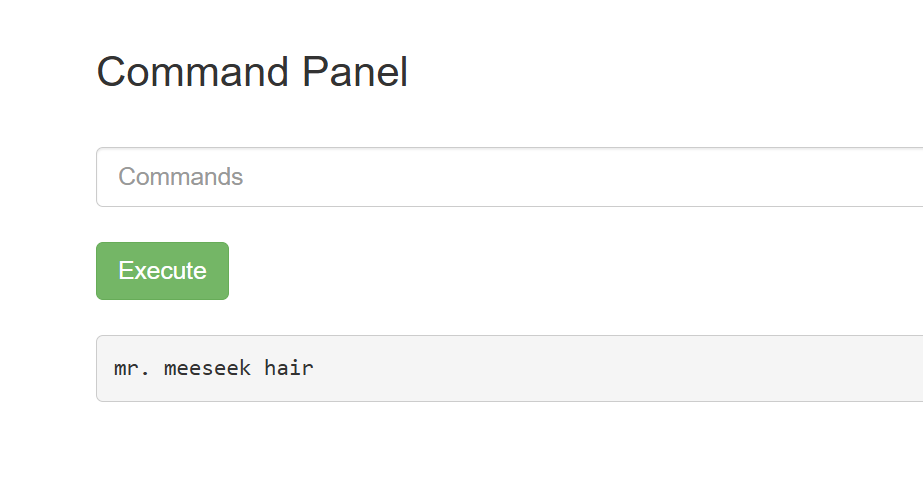

在 Command Panel 执行 ls,得到了如下结果,一堆目录和文件

1 | |

cat 不行但是 tac 可以,输入 tac 可以

1 | |

得到了第一个 flag

1 | |

Task2

之前 ls 显示出来的文件中有一个名为 clue.txt 的文件,中文意思是 “线索”,查看一下

意思是 “在文件系统中寻找其他成分。”

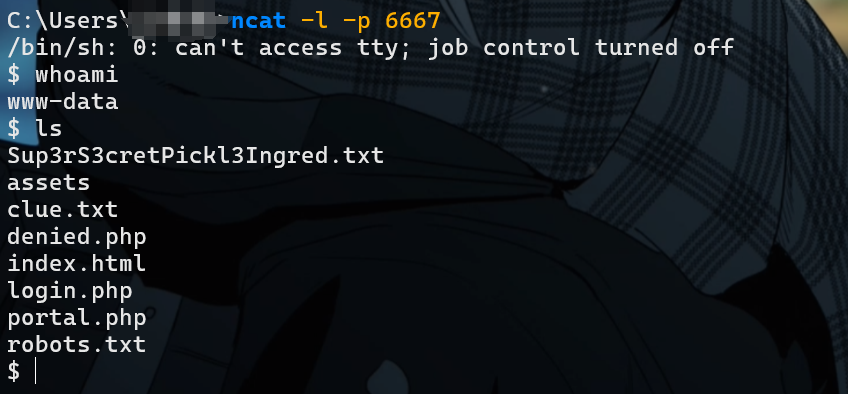

看来得在系统中寻找,那来反弹 shell 一下

1 | |

1 | |

这里有一个小插曲,因为我用的 wsl,反弹 shell 的时候在 wsl 的 kali 上监听了很多次,但是都没有回显,搞了好几个小时,最后终于破防,在凌晨三点求助于 n0o0b 师傅,师傅让我在 Windows 本机上进行 nc 监听,对了!这次成了,终于!特别特别感谢 n0o0b 师傅 zwz!!!

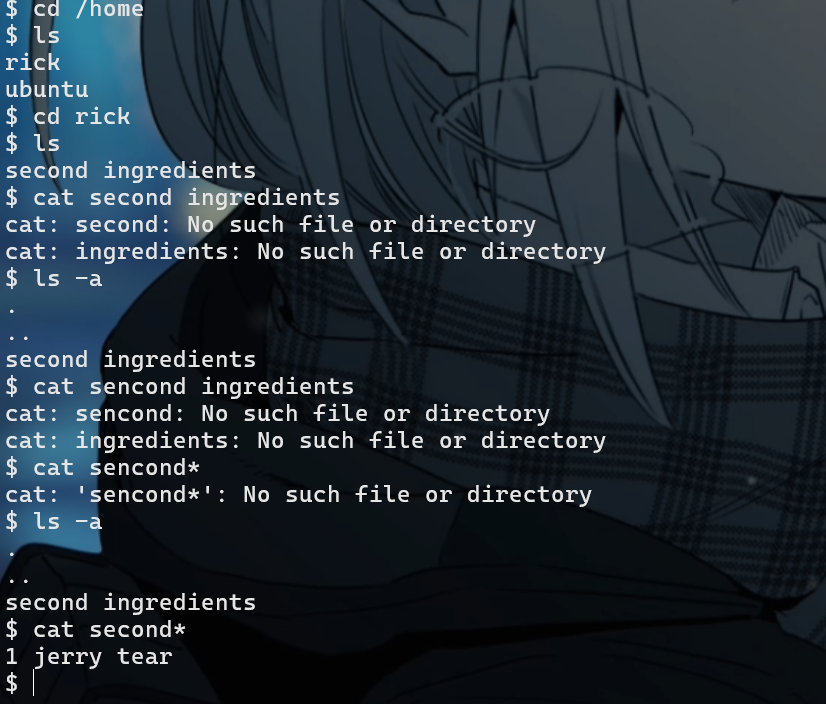

然后根据自己的流程找出第二个 flag

第二个 flag

1 | |

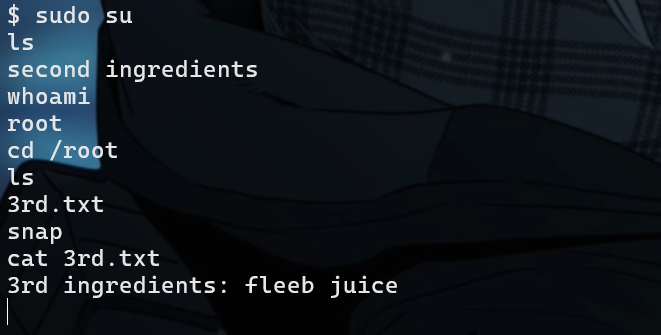

Task3

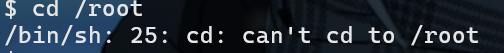

本来我想着拿到 shell 了,进 root 看看,但是忘记开始看的时候好像是 www-data 权限,权限不够

那试试 sudo -l 列出目前用户可执行与无法执行的指令,发现可以通过 sudo 免密码使用 root(狂喜)

直接使用 sudo su 进入

第三个 flag

1 | |